Pilot en fase beta a l’Ajuntament de Barcelona des de la primavera de 2021.

DD: l’eina integral en codi auditable per a educació que hem generat amb el pilot del nostre Pla de Digitalització Democràtica de l’Educació

PROPOSTA DE SOLUCIÓ D’XNET I FAMÍLIES PROMOTORES PER L’EXCEL·LÈNCIA EN LA PRIVACITAT DE DADES I LA DIGITALITZACIÓ DEMOCRÀTICA DELS CENTRES EDUCATIUS

En la situació d’acceleració de la digitalització de tots els àmbits de la vida, cal evitar que les institucions, per curt termini o per deixadesa de funcions, permeten que els grans actors multinacionals ocupin tots aquells espais pels que elles no han planificat.

Un dels casos més flagrants és el de l’educació en la qual la penetració de solucions monopolístiques corporatives privades – Google o Microsoft, particularment – és massiva.

Per increïble que pugui semblar, la conjuntura econòmica, com a raó o excusa, fa que no hi ha una anàlisi institucional sobre què significa la “gratuïtat” d’aquests serveis, la seva relació amb l’ús de les dades personals de tota la comunitat educativa, menors en particular, les repercussions sobre la vida present i futura de tots ells, etc. [5.1]

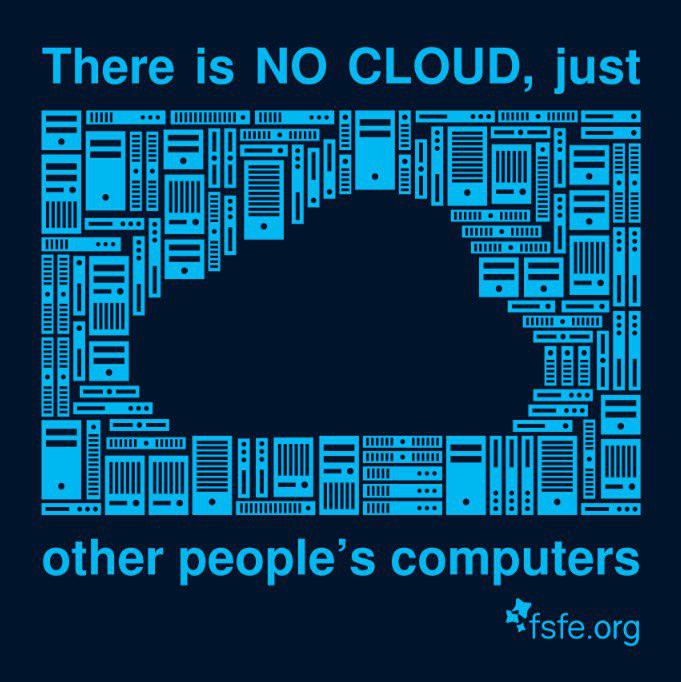

Per què s’abandona un model en molts aspectes també gratuït, que podia modificar-se segons les exigències, més distribuït, transparent i auditable pel que fa a la privacitat i la protecció de les dades de les i els alumnes, per un altre centralitzat, tancat, amb codi no auditable i en mans d’empreses que basen una gran part de la seva activitat general en l’extracció de dades i el seu processament?

Els legítims interessos i beneficis de les corporacions proveïdores d’aquests serveis estan clars; per contra, els beneficis per a les nostres societats semblen dubtosos.

I ho són no només pel que fa a la sobirania de les dades sinó també pel que fa al “monocultiu” monopolístic digital que crea clients captius des d’edats molt primerenques. Un espai que neix divers, neutral, obert, distribuït i amb múltiples possibilitats per a la innovació, com és internet i el digital, acaba sent assimilable pels usuaris a un únic producte privat. Per entendre’ns, seria com si tota l’alimentació fora proveïda únicament per una o poques cadenes de menjar ràpid.

El problema d’aquestes polítiques, o millor dit en molts casos, manca de polítiques, és la pèrdua de la sobirania digital o sigui d’una digitalització que sigui democràtica des del punt de vista de la privacitat i sobirania de les dades i les informacions, però també des del punt de vista de l’aplicació de la llei, de la transparència i de la llibertat d’expressió i accés a la informació, la tutela judicial efectiva, la llibertat de càtedra, entre molts valors fonamentals.

Però les eines necessàries per crear alternatives ja existeixen des dels orígens del digital.

D’això parteix el Pla que presentem aquí, creat per una aliança esperonada el 2019 per diverses famílies per donar una altra sortida a la digitalització dels centres educatius de les seves filles i fills, i Xnet, per la seva competència en drets digitals.

El Pla neix amb vocació de ser replicable no només en l’àmbit educatiu sinó en la mateixa Administració. Vol generalitzar una digitalització segura i respectuosa amb la sobirania digital de les persones que garanteixi la privacitat i el control de les dades, per tal de salvaguardar de manera integral els drets digitals de la comunitat educativa i de l’Administració. Es tracta d’oferir una alternativa auditable i àgil a les eines més comunament emprades, com les de Google o Microsoft.

El projecte es basa, d’una banda, en l’adopció de servidors propis o aliens, assegurances, sobirans i respectuosos dels drets humans i en la millora de la usabilitat, integració i actualització d’eines de codi lliure existents, robustes, àmpliament utilitzades i amb provada solvència a nivell internacional com Nextcloud, Moodle, WordPress, BigBlue Button, Jitsi, Etherpad, de l’altra. L’objectiu és adequar-les a les necessitats dels centres, ampliar el nivell d’usabilitat perquè siguin plenament competitives i acompanyar l’accés amb tots els recursos tècnics i formatius necessaris que permetin un aprofitament màxim d’aquestes tecnologies per a l’ensenyament presencial o en remot, utilitzant una plataforma integral de gran qualitat tècnica i fàcilment replicable.

Concretament el Pla implica:

• Una Suite automatitzada i replicable amb eines de programari lliure i auditable en els centres educatius, robustes, usables i altament competitius per a les principals necessitats de l’educació digital i fàcilment replicable.

• Un ús d’infraestructures que siguin segures, auditables i que defensin la sobirania de les dades personals i altres drets fonamentals en àmbit digital com la inviolabilitat de les comunicacions en línia, la minimització de les dades, la tutela judicial efectiva i la privacitat des del disseny i per defecte amb especial èmfasi en els nens i adolescents.

• Accions formatives i d’acompanyament en l’ús d’aquestes tecnologies per al professorat i a tota la comunitat educativa dels centres. A llarg termini: actualització del model educatiu cap a un model en xarxa i àgil.

• El foment dels usos democràtics de la tecnologia i l’agilitat en l’ús de diverses plataformes evitant la creació de clients captius d’un únic producte. Tenir coneixement i entendre els conceptes de Drets Digitals i comuns digitals.

• Possibilitats per a l’emprenedoria distribuïda, de proximitat i en base a criteris ètics.

• Reducció de despesa a llarg termini i que els centres educatius puguin escollir la tecnologia que utilitzen en base a propostes i decisions raonades.

Amb la intenció de pal·liar el dèficit existent sobre privacitat i sobirania de dades en els centres educatius proposem un Pla holístic que ens facilitarà accedir a una digitalització democràtica àgil, efectiva i respectuosa de les llibertats fonamentals.

Objectius específics a assolir per resoldre el problema global:

> 2. SUITE FOR EDUCATION: EINES ESTRUCTURALMENT AUDITABLES QUE JA EXISTEIXEN AGREGADES EN UNA ÚNICA SUITE

> 3. FORMACIÓ I CAPACITACIÓ DIGITAL DE LA COMUNITAT EDUCATIVA: TASK FORCE PER A TRASPÀS DE LES COMPETÈNCIES I ADEQUACIÓ DELS PROGRAMES DE FORMACIÓ DIGITAL

> 4. QÜESTIONS TRANSVERSALS PER AJUDAR L’ECOSISTEMA EMPRESARIAL, EL CORREU I ALTRES QÜESTIONS RELACIONADES AMB LA DIGITALITZACIÓ GENERAL

> 5. [ACTUALITZACIÓ A 29/07/2020]. DISSENY D’IMPLEMENTACIÓ I PRESSUPOST DEL NOSTRE PLA DE DIGITALITZACIÓ DEMOCRÀTICA DELS CENTRES EDUCATIUS

> [5.1.] BREU ACLARIMENT I ACTUALITZACIÓ SOBRE ELS AVANÇOS

> 6. Repositori d’informació per argumentaris

> *Informacions d’utilitat i notes

SERVIDORS SEGURS

1. SERVIDORS SEGURS

Es necessita que la seguretat d’emmagatzematge en el núvol sigui tècnica i concorde amb el Reglament General de Protecció de Dades, però també ètica i respectuosa amb els drets humans.. El servidor és la nostra casa, ha de ser un lloc segur independentment que utilitzem solucions comercials o no. Implica proveïdors que disposin de protocols de funcionament, que respectin de la mateixa manera a les persones / clients (en aquest cas els centres educatius i la comunitat educativa) que als Estats [1].

El servidor és la nostra casa, ha de ser un lloc segur independentment que utilitzem solucions comercials o no. Implica proveïdors que disposin de protocols de funcionament, que respectin de la mateixa manera a les persones / clients (en aquest cas els centres educatius i la comunitat educativa) que als Estats [1].

També hi ha l’opció d’utilitzar servidors propis encara que en alguns casos resulta poc viable.

Es necessita oferir als centres educatius, respectant la seva autonomia, opcions segures i diversificades perquè puguin triar amb tota la informació necessària. Publicar de forma clara la informació sobre la participació de cada servidor permet que l’elecció sigui fàcil i transparent.

> A més llarg terme, cal modificar els plecs de contractació dels servidors de la Generalitat de Catalunya -possiblement no només de el Departament d’Educació- perquè s’incloguin els estàndards més elevats de privacitat, drets, ètica, respecte per les persones usuàries , transparència i seguretat. Això a més ajudarà a incentivar la millorar dels aspectes ètics de l’oferta de les grans corporacions.

2. SUITE FOR EDUCATION: EINES ESTRUCTURALMENT AUDITABLES QUE JA EXISTEIXEN AGREGADES EN UNA ÚNICA SUITE (TIPUS SUITE FOR EDUCATION I TIPUS CLASS ROOM)

Afegir a una Suite for Education les eines amb codi auditables (Google i Microsoft – com a exemple – no ho són) que ja existeixen i ofereixen totes les prestacions que proporcionen les suites de les grans corporacions com Google o Microsoft amb un enfocament més centrat en la privacitat de les i els usuaris, la seva capacitació real i el control de les dades per part de la comunitat educativa.

El resultat és oferir als centres altres opcions respecte a Google perquè puguin triar de veritat.

Integración de:

2.1. TIPUS SUITE FOR EDUCATION

Adaptar la solució Nextcloud (alemanya) i altres ja identificades perquè incorporin funcions i equiparar-la a altres solucions com Suite for Education. La possibilitat d’afegir apps facilita aquesta adaptació.

2.2. TIPUS CLASS ROOM

Actualitzar i adaptar la plataforma Moodle (australiana que té seu a Catalunya) i que ja està implementada, però en un format obsolet, no idoni, poc àgil i insuficient.

Moodle és una plataforma infinitament més completa que les solucions comercials en ús sent utilitzades des de fa un decenni en escoles i universitats de tot el món comptant amb una àmplia comunitat que la proveeix de tot tipus de funcionalitats. El problema és organitzar i adaptar aquestes funcionalitats a les necessitats actuals dels centres educatius, fer-les àgils, fàcilment usables i de fàcil manteniment, per substituir e i superar a eines tipus Google Classroom.

[Afegit més recentment per aportacions ciutadanes a les nostres propostes]

«A més s’ha de garantir la portabilitat de les dades. És a dir, que si una escola decideix canviar d’una suite a una altra perquè li ofereix millors prestacions ho pugui fer de forma fàcil migrant les dades d’una plataforma a una altra, evitant així que les escoles es quedin captives de la solució que hagin escollit inicialment. Això vol dir pensar en solucions interoperables amb API obertes. Dit d’una altra manera, les dades han de ser sempre de l’escola o, fins i tot, de l’alumne que se les ha de poder dur, per exemple, si canvia d’escola ».

3. FORMACIÓ I CAPACITACIÓ DIGITAL DE LA COMUNITAT EDUCATIVA

3.1 COL.LABORACIÓ I IMPLEMENTACIÓ DE LES EINES DEL PUNT 2: TASK FORCE

Es constitueix una Task Force que pot assistir els centres en la fase d’adopció de l’eina, per explicar i instal·lar les noves eines. Aquesta Task Force després passarà a crear i / o reforçar la xarxa d’assessorament digital permanent per als centres a més de contribuir a ajudar i consolidar la figura referent digital dels centres de forma sostenible i remunerada.

3.2. ADEQUACIÓ DELS PROGRAMES DE FORMACIÓ DIGITAL

El digital és tecnologia en una mínima part, tant com és tecnologia l’escriptura o els llibres. Es necessita crear un tipus de competència i capacitació digital que no sigui només tècnica ni criminalitzadora i que eduqui en la tecnocultura, és a dir, la cultura del nostre temps.

No cal conèixer la tècnica sobre com s’enquaderna un llibre per entendre la importància del que hi ha escrit.

És indispensable que les persones que contribueixin al disseny dels programes de formació tinguin competències en tecnocultura per assolir les competències adequades al temps i també per reduir la bretxa digital: aprendre el «digital» havent d’aprendre cada dia una nova app, aconsegueix que qui no és nadiu digital en qualsevol moment abandoni l’esforç.

Comprendre el digital no és només utilitzar aplicacions. És una estructura de pensament que permet funcionar àgilment, ja que combina desintermediació, traçabilitat i immediatesa. Entendre com moure’s al context digital i independentment de tecnologies concretes ens permet entendre-les totes i triar les que realment necessitem per ser una ciutadania autònoma i amb capacitat crítica.

Enllaç extern – El nostre article d’opinió sobre l’ensenyament del digital:

El encuadernador y el exorcista: sobre el futuro de la digitalización en la educación (y en todo lo demás)

https://blogs.publico.es/dominiopublico/33360/el-encuadernador-y-el-exorcista-sobre-el-futuro-de-la-digitalizacion-en-la-educacion-y-en-todo-lo-demas/

4. QÜESTIONS TRANSVERSALS

AJUDES A L’ECOSISTEMA EMPRESARIAL DE CATALUNYA PERQUÈ PUGUI DONAR RESPOSTA A AQUESTES DEMANDES

El resultat i licitacions resultants hauran de preveure el manteniment i actualització. En la mesura del possible, s’han de prioritzar productes i serveis en programari lliure per optimitzar el retorn dels recursos públics de manera que més d’una entitat -possiblement de km0- pugui dur a terme el manteniment i les actualitzacions. En cap cas les solucions haurien de funcionar només en un suport o sistema operatiu.

Es tracta de crear un cercle virtuós: la Generalitat afegeix valor i recursos per millorar codi utilitzat en tot el món, contribuint al bé comú ia l’accessibilitat, aprofitant aquest coneixement que està a l’abast per aconseguir més qualitat democràtica de les seves estructures, però amb menys recursos. Un cop creades les solucions, es realitzarà una adequació dels espais informatius del Departament d’Educació respectant el principi de neutralitat: totes les opcions seran presentades en igualtat de condicions.

Es posa en marxa un programa de capacitació per a les empreses catalanes perquè en poc temps puguin aconseguir donar resposta al manteniment i replicació d’aquestes necessitats en una política de km0 i d’excel·lència en relació amb els drets digitals i les llibertats fonamentals.

ALTRES ASPECTES RELACIONATS AMB LA DIGITALITZACIÓ GENERAL ELS TRACTAREM MÉS ENDAVANT JA QUE REQUEREIXEN EL SUPORT DE MÉS DEPARATAMENTS I, EN ALGUN CAS, TAMBÉ D’EUROPA.

Xnet incorpora una secció interna per a l’assoliment d’aquest projecte compost per les ciutadanes i ciutadans promotors del projecte.

5. DISSENY D’IMPLEMENTACIÓ I PRESSUPOST PER PROTOTIP DEL NOSTRE PLA DE DIGITALITZACIÓ DEMOCRÀTICA DELS CENTRES EDUCATIUS [ACTUALITZACIÓ A 29/07/2020].

[5.1.] BREU ACLARIMENT I ACTUALITZACIÓ SOBRE ELS AVANÇOS

Aquest Pla és el resultat de la campanya -> https://xnet-x.net/ca/no-autoritzar-google-suite-escoles/

L’emergència de la Covid19 ha demostrat la urgència i vigència del plantejament que vam formular llavors. Cal una digitalització democràtica que a més sigui capaç de prevenir situacions com les que es viuen en pandèmia.

Aquest projecte és:

a) Un exemple internacional, tenint en compte que fins i tot a Europa s’ha acceptat la importància de vetllar per la sobirania de les dades dels seus habitants.

b) Un prototip que també es pugui aplicar en altres administracions públiques que, com hem vist, també necessiten urgentment digitalitzar sense malbaratar recursos públics.

Les nostres propostes, si bé es poden dur a terme directament des de la societat civil i la comunitat educativa, això requeriria de tal esforç que les abocaria al racàs a llarg termini.

No es pot competir amb grans corporacions sense coordinació i recursos per a l’adequació a les necessitats de la comunitat educativa. L’esforç d’adequació quedaria en mà dels centres, ja molt desbordats de responsabilitat i treball. Això produeix rebuig i els aboca els braços de corporacions que faciliten la digitalització a canvis d’hàbits de dependència i de clients captius.

La nostra proposta requereix d’una intenció institucional perquè sigui estable i resolutiva per a les necessitats dels centres a llarg termini. Creiem que és contraproduent aplicar el que proposem a trossets i amb pocs recursos esgotant la paciència de les i els alumnes, professorat i famílies; és preferible tenir una implicació institucional que garanteixi els recursos per crear un prototip que pugui competir amb les solucions corporatives.

Finalment, la digitalització forma part d’una actualització de l’educació als temps en què vivim i no com un substitut de l’experiència de l’educació presencial.

Després de més d’un any de negociacions, el Departament d’Educació de la Generalitat de Catalunya finalment no es va fer càrrec del projecte (https://xnet-x.net/ca/digitalitzacio-democratica-centres-educatius-catalunya/).

L’Ajuntament de Barcelona va prendre el relleu i es va posar a treballar amb Xnet i les famílies promotores per crear un pilot prototip (https://xnet-x.net/ca/pla-digitalitzacio-democratica-educacio-pilot-barcelona/).

Nota: la nostra proposta no exclou a ningú. Els fans de Google no s’han de preocupar :). Només volem competicions en igualtat de condicions.

6. Repositori d’informació per argumentaris

Ford Seeks Patent for Software That Records Your Conversations to Serve You Ads

https://gizmodo.com/ford-seeks-patent-for-software-that-records-your-conversations-to-serve-you-ads-2000497099

Switzerland federal government requires releasing its software as open source

https://www.zdnet.com/article/switzerland-now-requires-all-government-software-to-be-open-source/

European Commission’s use of Microsoft 365 infringes data protection law for EU institutions and bodies

https://www.edps.europa.eu/press-publications/press-news/press-releases/2024/european-commissions-use-microsoft-365-infringes-data-protection-law-eu-institutions-and-bodies_en

Una nova anàlisi de les dades de PISA del 2022 (gairebé 700.000 estudiants de 81 països) suggereix que prohibir els telèfons mòbils a les escoles condueix a un menor rendiment

https://www.bera.ac.uk/blog/mobile-phone-bans-in-schools-impact-on-achievement

Las escuelas de España usan Google. Dinamarca ha dictaminado que viola la privacidad de los niños

https://www.elperiodico.com/es/tecnologia/20240208/google-escuelas-espana-dinamarca-violacion-privacidad-datos-ninos-cole-97903733

Hay un truco para ver archivos de Google Drive que no son tuyos. Tras probarlo me he encontrado hasta exámenes de universidad

https://www.genbeta.com/actualidad/hay-truco-para-ver-archivos-google-drive-que-no-tuyos-probarlo-me-he-encontrado-examenes-universidad

Startups españolas presentan una queja contra Microsoft por prácticas anticompetitivas en la nube

https://elpais.com/educacion/2024-05-18/la-ue-pide-a-espana-que-forme-a-15-millones-de-empleados-en-perfiles-tecnologicos-en-seis-anos.html

The US Government Has a Microsoft Problem

Microsoft has stumbled through a series of major cybersecurity failures over the past few years. Experts say the US government’s reliance on its systems means the company continues to get a free pass.

https://www.wired.com/story/the-us-government-has-a-microsoft-problem/

The United Nations ditches Big Tech in a bid for security

https://www.techradar.com/pro/the-united-nations-ditches-big-tech-in-a-bid-for-security

EU Policy. Microsoft software accused of breaching data rights of EU schoolchildren

https://www.euronews.com/next/2024/06/04/microsoft-software-accused-of-breaching-data-rights-of-eu-schoolchildren

Google llega a un acuerdo por la demanda que aseguraba que el modo incógnito de Chrome en realidad no lo era

https://www.lavanguardia.com/andro4all/google/google-llega-a-un-acuerdo-por-la-demanda-que-aseguraba-que-el-modo-incognito-de-chrome-en-realidad-no-lo-era

L’Autoritat Espanyola de Protecció de Dades diu que el procediment de Google mostra problemes

https://www.aepd.es/es/documento/ps-00176-2022.pdf

Los Chromebooks están deliberadamente programados para no ser utilizables a los 3 años

https://www.20minutos.es/tecnologia/moviles-dispositivos/millones-ordenadores-escolares-basura-electronica-chromebooks-fecha-caducidad-incorporada-5122306/

Alemanya declara que les organitzacions actualment no poden fer servir MS365 de manera legal sota el RGPD

https://twitter.com/wolfiechristl/status/1596277060435345411

Assemblée nationale – Question N° 971 de M. Philippe Latombe

https://questions.assemblee-nationale.fr/q16/16-971QE.htm

Le ministre de l’Éducation nationale ne veut pas de Microsoft Office 365 ni de Google Workspace

https://siecledigital.fr/2022/11/17/le-ministre-de-leducation-nationale-ne-veut-pas-de-microsoft-office-365-ni-de-google-workspace/

A l’école, l’éducation nationale tente de limiter l’emprise des Gafam

https://www.lemonde.fr/pixels/article/2022/11/16/a-l-ecole-l-education-nationale-tente-de-limiter-l-emprise-des-gafam_6150169_4408996.html

Google acuerda pagar una multa de 391 millones de dólares por rastrear en secreto la ubicación de los usuarios

https://derechodelared.com/google-multa-rastreo-usuarios/

Declaración de privacidad de Microsoft

https://privacy.microsoft.com/es-mx/privacystatement

Google Fotos está destrozando fotos antiguas almacenadas en el servicio: esto es lo que está pasando a muchos usuarios

https://www.genbeta.com/actualidad/entras-a-google-fotos-te-encuentras-tus-fotos-antiguas-corruptas-esto-que-esta-pasando-a-muchos-usuarios

WFH – Watched from Home: Office 365 and workplace surveillance creep

https://privacyinternational.org/long-read/4909/wfh-watched-home-office-365-and-workplace-surveillance-creep

Data privacy concerns trigger restrictions on Google Chrome in Dutch schools

https://www.androidpolice.com/dutch-ministry-chromeos-restrictions-in-schools/

Dinamarca prohíbe el uso de los productos de Google, y podría terminar contagiando a otros países

https://www.genbeta.com/actualidad/dinamarca-prohibe-uso-productos-google-podria-terminar-contagiando-a-otros-paises

Información de la LfDI sobre el uso de Microsoft 365 por parte de las escuelas

https://www-baden–wuerttemberg-datenschutz-de.translate.goog/ms-365-schulen-hinweise-weiteres-vorgehen/?_x_tr_sl=auto&_x_tr_tl=es&_x_tr_hl=es&_x_tr_pto=wapp

Students Not Products

https://www.hrw.org/StudentsNotProducts

Open-source tests of web browser privacy

https://privacytests.org/

En qué consiste Jedi Blue, el pacto secreto entre Google y Meta que ahora deberán justificar frente a la Comisión Europea

https://www.xataka.com/legislacion-y-derechos/que-consiste-jedi-blue-pacto-secreto-google-meta-que-ahora-deberan-justificar-frente-a-comision-europea

No digas tecnológicas, di agencias publicitarias: Google ya genera más por publicidad que la TV, Amazon o la prensa

https://hipertextual.com/2022/02/bigtech-publicidad-vs-medios

No digas tecnológicas, di agencias publicitarias: Google ya genera más por publicidad que la TV, Amazon o la prensa

https://hipertextual.com/2022/02/bigtech-publicidad-vs-medios

Durante el Covid19, Google y Apple mostraron que podían hacer un mapeo mundial de los desplazamientos de las personas

https://www.google.com/covid19/mobility/

Google Drive borrará nuestros archivos si detecta algo “inapropiado”: un arbitrario proceso que va más allá de bloquear archivos ilegales

https://www.xataka.com/servicios/google-drive-borrara-nuestros-archivos-detecta-algo-inapropiado-arbitrario-proceso-que-va-alla-bloquear-archivos-ilegales

Google ocultó que tenía acceso a las copias de seguridad de WhatsApp

https://www.muycomputer.com/2021/10/25/google-acceso-copias-de-seguridad-whatsapp/

Google, siniestro pedagogo

https://elpais.com/ideas/2021-01-23/google-siniestro-pedagogo.html

Descubierta una gigantesca filtración de datos privados almacenados en la nube de Google

https://www.lavanguardia.com/tecnologia/20191125/471842508676/descubierta-filtracion-datos-privados-nube-google.html

Amnistía Internacional: el negocio de los datos personales de Google y Facebook amenaza los derechos humanos

https://www.businessinsider.es/google-facebook-peligro-derechos-humanos-534393

«El negocio de Google y Facebook puede atentar contra los derechos humanos»

https://www.eldiariomontanes.es/tecnologia/amnistia-internacional-negocio-google-facebook-20191125184606-ntrc.html

Surveillance giants:how the business model of google and facebook threatens human rights

https://www.amnestyusa.org/wp-content/uploads/2019/11/Surveillance-Giants-Embargo-21-Nov-0001-GMT-FINAL-report.pdf

Google accedió a datos médicos de miles de pacientes sin permiso. La compañía es acusada de nuevo por otro episodio de vulneración a la privacidad.

https://www.eltiempo.com/tecnosfera/novedades-tecnologia/demanda-a-google-y-universidad-de-chicago-por-acceder-a-datos-medicos-de-pacientes-381320

Entrevista a Marc Sanz, responsable de Google for Education: “Google no crea una dependencia en la escuela, crea un hábito”

https://eldiariodelaeducacion.com/blog/2017/10/31/google-no-crea-una-dependencia-en-la-escuela-crea-un-habito/

Google y edebé se alían para mejorar la educación con la inteligencia artificial y el Big Data

https://prensa.edebe.com/alianza-google-y-edebe-para-la-mejora-de-la-educacion-educativa/

https://www.europapress.es/catalunya/noticia-google-edebe-alian-mejorar-educacion-inteligencia-artificial-big-data-20190211174635.html

Los fiscales generales de EEUU se unen en una macroinvestigación contra Google por monopolio

https://www.elmundo.es/economia/empresas/2019/09/09/5d769f33fc6c83ae1a8b45e5.html

Google afronta una investigación “sin precedentes” que examinará su verdadero poder sobre internet

https://www.genbeta.com/actualidad/google-afronta-investigacion-precedentes-que-examinara-su-verdadero-poder-internet

Medio centenar de fiscales generales de EE UU se unen para investigar a Google

https://elpais.com/economia/2019/09/09/actualidad/1568039253_604619.html

Google’s smart-city plans ‘tech for tech’s sake’

https://www.bbc.com/news/technology-49674533

‘Surveillance capitalism’: critic urges Toronto to abandon smart city project

https://www.theguardian.com/cities/2019/jun/06/toronto-smart-city-google-project-privacy-concerns

Sidewalk Labs

https://www.sidewalklabs.com/

Las mayores brechas de datos y seguridad de 2019 (actualizadas)

https://bitlifemedia.com/2019/08/mayores-brechas-datos-seguridad-2019-actualizadas/

[NO POR SER GRANDE EL SERVIDOR ES SEGURO – ENTRE LAS MAYORES BRECHAS DE SEGURIDAD DE 2019 ESTÁ AMAZON (capital1)

[Ya lo dijo EFF – 2015] Google Deceptively Tracks Students’ Internet Browsing, EFF Says in FTC Complaint. EFF Launches ‘Spying on Students’ Campaign to Raise Awareness About Privacy Risks of School Technology Tools

https://www.eff.org/press/releases/google-deceptively-tracks-students-internet-browsing-eff-says-complaint-federal-trade

George Musser (@gmusser) twitteó a las 0:38 a. m. on dom., sept. 08, 2019:

Google Scholar seems to be altering scholarly citation patterns. Citations are getting more concentrated: the same few papers get cited over and over, @jevinwest has found. People lazily cite whatever papers the search engine ranks highly. #metascience2019

https://t.co/OPpmVn9MqB

(https://twitter.com/gmusser/status/1170466414345375746?s=09)

YouTube Said to Be Fined Up to $200 Million for Children’s Privacy Violations

https://www.nytimes.com/2019/08/30/technology/youtube-childrens-privacy-fine.html

Multa millonaria a Google por violar la privacidad de los niños en YouTube

https://elpais.com/sociedad/2019/09/04/actualidad/1567605248_751405.html

Anguita, presidente de la Sociedad Española de Cardiología: “Debería prohibirse la comida basura en colegios”

https://www.20minutos.es/noticia/3753869/0/entrevista-manuel-anguita-presidente-sociedad-espanola-cardiologia/

Hesse – Prohíben usar en escuelas alemanas Office 365 (y las nubes de Apple y Google) por “problemas de privacidad”

https://www.genbeta.com/seguridad/prohiben-usar-escuelas-alemanas-office-365-nubes-apple-google-problemas-privacidad

Rebelión contra Zuckerberg en colegios de EE UU

https://elpais.com/sociedad/2019/06/29/actualidad/1561832269_832729.html

Cumplimiento de Adobe con la orden ejecutiva de EE. UU. | Venezuela

https://helpx.adobe.com/la/x-productkb/policy-pricing/executive-order-venezuela.html

https://twitter.com/Mx_Medea/status/1181371630909440000

[por orden de EEUU Adobe ha cancelado todas las cuentas venezolanas y sin devolver ni un céntimo]

DigitalES presenta el estudio «El desafío de las vocaciones STEM»

https://www.digitales.es/digitales-presenta-el-estudio-el-desafio-de-las-vocaciones-stem/

Un exempleado avisa de que Google puede acceder a todos los documentos de los usuarios de su nube

https://elpais.com/tecnologia/2019/10/13/actualidad/1571002375_070559.html

Un jefe de Google recomienda avisar a los invitados que serán grabados si tenemos un altavoz inteligente en casa

https://www.20minutos.es/noticia/3805682/0/asistente-inteligente-casa-avisar-invitados-escuchados-grabados/

Mozilla is sharing YouTube horror stories to prod Google for more transparency

https://www.cnet.com/news/mozilla-is-sharing-youtube-horror-stories-to-prod-google-for-more-transparency/?utm_source=reddit.com

Acusan a Google de crear herramientas de espionaje contra la formación de sindicatos

https://codigoespagueti.com/noticias/internet/google-espionaje-extension-chrome/

La UE vuelve a investigar a Google por monopolio: su sistema de recopilación de datos, bajo la lupa

https://www.eleconomista.es/tecnologia/noticias/10231955/12/19/La-UE-vuelve-a-investigar-a-Google-su-sistema-de-recopilacion-de-datos-bajo-la-lupa.html

Google sabe (casi) todo lo que compras, y tiene una web que lo prueba

https://www.genbeta.com/web/google-sabe-casi-todo-que-compras-tiene-web-que-prueba

Hola amigos, hoy no es sábado, sabadete, pero toca hilo de #privacidad y #eticadelosdatos. ¿Sabías que la Comunidad Valenciana es la ÚNICA REGIÓN DE EUROPA que protege la privacidad de sus estudiantes en los colegios públicos a través de herramientas y plataformas #OpenSource?

https://twitter.com/manuelabat/status/1233413827334754305

¿Son los móviles la causa de los males de los adolescentes? Ahora parece que no

https://elpais.com/tecnologia/2020/01/21/actualidad/1579566395_050353.html

[INTERNET NO ES PELIGROSO]

Brave denuncia a Google por incumplir el GDPR y expone en un extenso informe que recolecta “cientos de datos sin especificar su uso”

https://www.xataka.com/privacidad/brave-denuncia-a-google-incumplir-gdpr-expone-extenso-informe-que-recolecta-cientos-datos-especificar-su-uso

Escándalo en Google: así “espía” a millones de niños en el colegio y en su casa

https://www.elmundo.es/tecnologia/2020/02/25/5e5459fcfc6c8366368b4577.html

[TEMA FISCALÍA DE MEXICO]

Two children sue Google for allegedly collecting students’ biometric data

https://www.reddit.com/r/privacy/comments/fuqkvb/two_children_sue_google/

Zoom Banned From New York City Schools Due To Privacy & Security Flaws

https://www.reddit.com/r/privacytoolsIO/comments/fvew9h/zoom_banned/

Newsrooms, let’s talk about G Suite

https://freedom.press/training/blog/newsrooms-lets-talk-about-gsuite/

[QUÉ ES LO QUE VE REALMENTE GOOGLE – TESTIMONIO DIRECTO]

Millones de datos de alumnos y profesores están expuestos por la educación ‘online’

https://elpais.com/sociedad/2020-04-29/millones-de-datos-de-alumnos-y-profesores-estan-expuestos-por-la-educacion-online.html

Google Drive Uses Hash Matching to Detect Pirated Content

https://torrentfreak.com/google-drive-uses-hash-matching-detect-pirated-content/

“Muchas aplicaciones recopilan y venden salvajemente nuestros datos aprovechando el coronavirus”

https://elpais.com/tecnologia/2020-03-30/muchas-aplicaciones-recopilan-y-venden-salvajemente-nuestros-datos-aprovechando-el-coronavirus.html

Google, doctrina del shock y liquidación de la escuela pública

https://www.elsaltodiario.com/el-rumor-de-las-multitudes/google-doctrina-del-shock-y-liquidacion-de-la-escuela-publica

Google Drive está bloqueando archivos que contienen un ‘1’ o un ‘0’ por “infracción de copyright”

https://www.genbeta.com/actualidad/google-drive-esta-bloqueando-archivos-que-contienen-1-0-infraccion-copyright

*Informacions d’utilitat i notes

[1] Un exemple de possibles especificacions d’un servei de servidors partint de reals que protegeix la presumpció d’innocència i la privacitat de les i els usuaris. Us semblaran obvietats, però no ho són: la gran majoria dels proveïdors corporatius, si reben un mandat judicial contra una usuària o usuari, tan sols responen a l’autoritat, però no tenen el compromís d’avisar els seus usuaris:

El prestador no té obligació de retirar cap contingut del servidor en cas que no tingui “coneixement efectiu” que l’activitat o la informació emmagatzemada és il•lícita o lesiona béns o drets d’un tercer. A aquests efectes s’entén que hi ha coneixement efectiu quan hi hagi una resolució judicial o administrativa que ordena el bloqueig o retirada dels continguts i el prestador les conegui.

El client serà informat en primer lloc de qualsevol inspecció i mesures de l’autoritat supervisora, en la mesura que es relacionin amb aquesta Acord o contracte. Això també s’aplica en la mesura que el Proveïdor està sota o és part d’una investigació d’una autoritat competent en relació amb les infraccions de qualsevol llei civil o penal, norma administrativa, o la regulació del tractament de dades personals en relació amb la tramitació d’aquest Acord o contracte.

En la mesura que el client estigui subjecte a una inspecció de l’autoritat supervisora, una administrativa o sumària o procediment penal, una reclamació de responsabilitat d’un Persona afectada o un tercer o qualsevol altra reclamació en relació amb la tramitació de l’Acord o el Contracte pel proveïdor, aquest haurà de fer tots els esforços per donar suport al client el millor possible.

El client pot demanar documentació per verificar l’execució de la tècnica i les mesures d’organització adoptades pel proveïdor mitjançant un formulari online.

Les contrasenyes dels servidors, després del desplegament inicial, només poden ser canviats pel Client i no són conegudes pel proveïdor.

La contrasenya de client per a la interfície d’administració és determinat pel propi client; la contrasenya ha de complir amb directrius predefinides. A més, el client pot emprar autenticació de dos factors per assegurar encara més el seu compte.

El client es compromet a no publicar continguts que puguin violar els drets de tercers o que infringeixin la llei. No es permet la col•locació de material eròtic, pornogràfic, extremista o que no es consideri de bon gust. Tenim dret a bloquejar l’accés al compte de qualsevol client que ho infringeixi.

El client podrà xifrar la seva informació.

[2] En un altre ordre de coses, com hem vist durant el Covid, la digitalització produeix discriminació entre famílies que es poden permetre dispositius per a cada membre i bona connectivitat i les que no en tenen. En situació normal ja existeix un 20% de famílies poc digitalitzades. Aquest problema s’ha de solucionar amb infraestructures i amb canvis legals perquè internet sigui considerat un serveis bàsic. En aquesta proposta no tractem aquest cas.

[3] Iniciativa ciutadana que va ser útil durant l’emergència:

Cap estudiant sense internet. Apadrina un punt wifi per a estudiants https://estudiants.msf.cat/.

[4] Per a les persones interessades en entendre perquè la visió de “seguretat” que ens venen té un biaix antidemocràtic:

Cyber(in)security

Bibliography by Biella Coleman and Aaron Gluck Thayer

Also a contribution to the bibliography of the Course Technopolitic and Right in the Digital Era designed by Simona Levi at the University of Barcelona::

https://xnet-x.net/posgrado-tecnopolitica-simona-levi/

This course will examine how “cybersecurity” is conceptualized, discursively produced, and applied to internet-connected technologies. Common cybersecurity discourses construct the internet as a realm of vulnerability, threat, and subversive activity. These discourses, often hidden from the public, can delineate the pursuit of cybersecurity by the government. They can further frame contemporary debates on online security within the confines of affective, institutional, and conceptual narratives of militarization and other top-down approaches to security. This course attends to the contemporary politics of cybersecurity by unpacking these narratives, identifying their ideological assumptions, and exploring their consequences. In particular, by drawing on infrastructure studies, military history, and leaked government documents on computer vulnerability disclosure policies, the course will examine how discourses of risk may perpetuate a performance of security, and how cyber-securitizations may generate conditions of insecurity.

We need to examine lesser-known conceptualizations of security mobilized by hacker publics, and non-expert bodies, with a focus on the civic networks that are targeted by digital attacks. By investigating the history of security on the internet, the evolving roles of expert and non-expert bodies, and contemporary practices of hacking, whistleblowing, and leaking, we can interrogate how different articulations of security compete, and can be rendered both hyper-visible and invisible.

Readings, with inspiration from:

> https://uwaterloo.ca/political-science/sites/ca.political-science/files/482-outline-F2012.pdf

> http://publish.uwo.ca/~bmuller/Site/POL_4430_files/Muller_POL4430_2012-13.pdf

> http://www.karen-levy.net/wp-content/uploads/2016/07/INFO_4250_syllabus_20160822b_links.pdf

What is Critical? What is Security?

Columba Peoples and Nick Vaughan‐Williams, Critical Security Studies: An Introduction (New York: Routledge, 2010): 1‐88.

“The Increasing insecurity of security studies: Conceptualizing security in the last twenty years,” Contemporary Security Policy, 20(3): 72-101.

Mark Neocleous and George Rigakos, ‘Anti‐Security: A Declaration’, in Mark Neocleous and George Rigakos, eds., Anti‐Security (Ottawa: Red Quill Books, 2011): 15‐21.

Nissenbaum, H. (2009). Digital disaster, cyber security, and the Copenhagen School. International Studies Quarterly, 53(4), 1155-1175.

NatSec

Arnold Wolfers, 1952. “National Security as an Ambiguous Symbol” Political Science Quarterly 23.

Zajko, M. (2015). Canada’s cyber security and the changing threat landscape. Critical Studies on Security, 3(2), 147-161.

Forcese, Craig and Roach, Kent, Introduction (False Security: The Radicalization of Canadian Anti-Terrorism) (September 3, 2015). False Security: The Radicalization of Canadian Anti-terrorism, Forthcoming. Available at SSRN: http://ssrn.com/abstract=2655781

Public Safety Canada. Our Security, Our Rights: National Security Green Paper, 2016. http://www.publicsafety.gc.ca/cnt/rsrcs/pblctns/ntnl-scrt-grn-ppr-2016-bckgrndr/index-en.aspx

Michels, R. (1915). The Iron Law of Oligarchy, in Political parties: A sociological study of the oligarchical tendencies of modern democracy. Hearst’s International Library Company.

Weber, M. (1968). The types of legitimate domination.

Savage, C. (2015). Power Wars: Inside Obama’s Post-9/11 Presidency. New York: Little Brown and Company.

The International Code of Conduct for Information Security:

https://citizenlab.org/2015/09/international-code-of-conduct/

Jack Goldsmith, Cybersecurity Treaties: A Skeptical View, KORET-TAUBE TASK FORCE ON NAT’L SEC. AND LAW FUTURE CHALLENGES ESSAY SERIES, HOOVER INST. (2011)

http://media.hoover.org/FutureChallenges_Goldsmith.pdf

Tamir Israel, Christopher Parsons in Law, Privacy and Surveillance in Canada in the Post-Snowden Era

http://www.ruor.uottawa.ca/bitstream/10393/32424/1/9780776621838_WEB.pdf

Tilly, C. (1985). War making and state making as organized crime. Violence: A reader.

Jonathan Mayer, Surveillance Law, first offered by Stanford Law School on Coursera. Government Hacking.

https://www.youtube.com/watch?v=hlCYvmRg1ok

Surveillance or Security?

Abelson, H., Anderson, R., Bellovin, S. M., Benaloh, J., Blaze, M., Diffie, W., … & Rivest, R. L. (2015). Keys under doormats: mandating insecurity by requiring government access to all data and communications. Journal of Cybersecurity, tyv009.

https://dspace.mit.edu/bitstream/handle/1721.1/97690/MIT-CSAIL-TR-2015-026.pdf

Matthew Jones (2016). Great Exploitations: Data Mining, Legal Modernization, and the NSA.

https://www.youtube.com/watch?v=Qx4Wupf1okc

Landau, S. (2011). Surveillance or security?: The risks posed by new wiretapping technologies. Mit Press.

Jeanne Theoharis. “I FEEL LIKE A DESPISED INSECT”: COMING OF AGE UNDER SURVEILLANCE IN NEW YORK

https://theintercept.com/2016/02/18/coming-of-age-under-surveillance-in-new-york/

Schlanger, M. (2015). Intelligence Legalism and the National Security Agency’s Civil Liberties Gap. Harvard National Security Journal, 6.

http://harvardnsj.org/wp-content/uploads/2015/02/Schlanger.pdf

Report: Impacts of surveillance on contemporary British activism

GILBERT RAMSAY, ADAM RAMSAY, and SARAH MARSDEN

https://www.opendemocracy.net/uk/gilbert-ramsay/report-impacts-of-surveillance-on-contemporary-british-activism

EFF. Government Hacking and Subversion of Digital Security.

https://www.eff.org/issues/government-hacking-digital-security

&

https://www.eff.org/deeplinks/2016/09/shadow-brokers-publish-powerful-nsa-spy-tools-demonstrating-flaws-nsas-approach

Department of Justice Manual on Electronic Evidence.

https://www.justice.gov/sites/default/files/criminal-ccips/legacy/2015/01/14/ssmanual2009.pdf

Infosec

Cyril, Malkia. “Black Americans and Encryption: The Stakes are Higher than Apple v. FBI.” The Guardian (Mar 21, 2016).

Quinn Norton. Everything is Broken.

https://medium.com/message/everything-is-broken-81e5f33a24e1#.kk40m0v66

Eric Geller. A complete guide to the new ‘Crypto Wars’.

http://www.dailydot.com/layer8/encryption-crypto-wars-backdoors-timeline-security-privacy/

Waddell, Kaveh. “Encryption is a Luxury.” The Atlantic (Mar 28, 2016).

‘Going Dark’. Sue Halpern.

http://www.nybooks.com/articles/2016/05/26/going-dark-apple-encryption/

Lex Gill. Law, Metaphor and the Encrypted Machine.

https://www.youtube.com/watch?v=dD9rArKzQtg

Edwards, B., Locasto, M., & Epstein, J. (2014, September). Panel Summary: The Future of Software Regulation. In Proceedings of the 2014 workshop on New Security Paradigms Workshop (pp. 117-126). ACM.

https://www.researchgate.net/profile/Benjamin_Edwards2/publication/270452915.pdf

Jane Chong. Bad Code: The Whole Series.

https://www.lawfareblog.com/bad-code-whole-series

Dan Geer. Cybersecurity as Realpolitik.

http://geer.tinho.net/geer.blackhat.6viii14.txt

Cyberwar

Zetter, K. (2014). Countdown to zero day: Stuxnet and the launch of the world’s first digital weapon. Crown.

Sean Kanuck, National Intelligence Officer at ODNI. Deterrence and Arms Control in Cyberspace. https://www.youtube.com/watch?v=N7VgvPB-3DU

de Matos Alves, A. (2015). Between the “Battlefield” Metaphor and Promises of Generativity: Contrasting Discourses on Cyberconflict. Canadian Journal of Communication, 40(3).

Barnard-Wills, D., & Ashenden, D. (2012). Securing virtual space: cyber war, cyber terror, and risk. Space and culture, 15(2), 110-123.

Thomas Rid and Ben Buchanan, “Attributing Cyber Attacks.” Journal of Strategic Studies, 2014. http://www.tandfonline.com/doi/full/10.1080/01402390.2014.977382?af=R

Nye Jr, J. S. (2015). The world needs new norms on cyberwarfare. Washington Post, 1. https://www.washingtonpost.com/opinions/the-world-needs-an-arms-control-treaty-for-cybersecurity/2015/10/01/20c3e970-66dd-11e5-9223-70cb36460919_story.html

Sean Lawson (2013). Beyond Cyber-Doom: Assessing the Limits of Hypothetical Scenarios in the Framing of Cyber-Threats, Journal of Information Technology & Politics, 10(1), 86-103.

Cyberpathogens, or, 0-days

Eric King, Witness Statement on Government Hacking: PRIVACY INTERNATIONAL v GOVERNMENT COMMUNICATION HEADQUARTERS.

https://www.privacyinternational.org/sites/Eric_King.pdf

Kaplan, F. (2016). Dark Territory: The Secret History of Cyber War. Simon and Schuster.

Bill Robinson, CSEC and the Heartbleed Bug.

http://luxexumbra.blogspot.ca/2014/04/csec-and-heartbleed-bug.html

Herzog, M., & Schmid, J. (2016). 6 Who pays for zero-days?. Conflict in Cyber Space: Theoretical, Strategic and Legal Perspectives, 95

Bellovin, S. M., Blaze, M., Clark, S., & Landau, S. (2014). Lawful hacking: Using existing vulnerabilities for wiretapping on the Internet. Nw. J. Tech. & Intell. Prop., 12, i.

http://scholarlycommons.law.northwestern.edu/cgi/viewcontent.cgi?article=1209&context=njtip

Delgado, A. Zero-Day Exploits Pricing in White and Gray Markets: a case-study.

https://tsyrklevich.net/2015/07/22/hacking-team-0day-market/

Fidler, M.(2014). Anarchy or regulation: controlling the global trade in zero-day vulnerabilities (Doctoral dissertation, Master Thesis. Stanford University, URL: https://d1x4j6omi7lpzs.cloudfront.net/live/wp-content/uploads/2014/06/Fidler-Zero-Day-Vulnerability-Thesis.pdf).

Hackers & Security

Rogaway, P. (2015). The moral character of cryptographic work. URl:

http://web.cs.ucdavis.edu/~rogaway/papers/moral.pdf

Slayton, R. (2003). Speaking as scientists: Computer professionals in the Star Wars debate. History and technology, 19(4), 335-364.

Gabriella Coleman (2016). How Anonymous Narrowly Evaded Being Framed as Cyberterrorists. HOPE.

http://livestream.com/internetsociety/hopeconf/videos/130645379

Nicolas Auray and Danielle Kaminsky, “The professionalisation paths of hackers in IT security: The sociology of a divided identity.” Annales Des Télécommunications, November 2007.

Schulte, S. R. (2008). “The WarGames Scenario”: Regulating Teenagers and Teenaged Technology (1980-1984). Television & New Media.

Benoît Dupont et al., “The ecology of trust among hackers.” Global Crime, 2016.

http://www.tandfonline.com/doi/abs/10.1080/17440572.2016.1157480?journalCode=fglc20

Critical Infrastructure

Brian Larkin, “The Politics and Poetics of Infrastructure.” Annual Review of Anthropology, October 2013.

http://www.annualreviews.org/doi/abs/10.1146/annurev-anthro-092412-155522

Stevens, T. (2015). Cyber Security and the Politics of Time. Cambridge University Press.

Aradau, C. (2010). Security that matters: Critical infrastructure and objects of protection. Security Dialogue, 41(5), 491-514.

Star, Susan Leigh, and Geoffrey C. Bowker. “How to Infrastructure.” In Handbook of New Media: Social Shaping and Social Consequences of Icts, edited by Leah A. Lievrouw and Sonia Livingstone, 151–62. London: Sage, 2002.

Theatre

Mann, Charles C. “Smoke Screening.” Vanity Fair (Dec 20, 2011).

Caduff, C. (2015). The Pandemic Perhaps: Dramatic Events in a Public Culture of Danger. Univ of California Press.

Anna Feigenbaum. Security for sale! The visual rhetoric of marketing counter-terrorism technologies.

http://s3.amazonaws.com/Security_for_sale_The_visual_rhetoric_of.pdf

Ron Deibert. The Cybersecurity Syndrome.

https://www.opencanada.org/features/the-cyber-security-syndrome/

United States Central Intelligence Agency. 1944. Simple Sabotage Field Manual.

Masco, J. (2014). The Theater of Operations: National Security Affect from the Cold War to the War on Terror. Duke University Press.

Schneier, Bruce. “In Praise of Security Theater.” Wired (Jan 25, 2007).

Molotch, Harvey. 2012. Against Security: How We Go Wrong at Airports, Subways, and Other Sites of Ambiguous Danger. Chapters 1, 4.

Alternative visions

Roland Paris, 2001. “Human Security: Paradigm Shift or Hot Air?” International Security 26(2) Fall 2001 p. 87-102.

Forcese, Craig, Canada’s Security & Intelligence Community after 9/11: Key Challenges and Conundrums (September 15, 2016). Available at SSRN:

http://ssrn.com/abstract=2839622

Hall, P., Heath, C., & Coles-Kemp, L. (2015). Critical visualization: a case for rethinking how we visualize risk and security. Journal of Cybersecurity, 1(1), 93-108.

Carly Nyst. CYBERSECURITY POLICY FOR HUMAN RIGHTS DEFENDERS.

https://www.gp-digital.org/publication/travel-guide-to-the-digital-world-cybersecurity-policy-for-human-rights-defenders/

Mark Neufeld, 2004. “Pitfalls of Emancipation and Discourses of Security: Reflections on Canada’s ‘Security with a Human Face’” International Relations 18(1), 109-123.

Deibert, R. (2013). Divide and Rule: Republican Security Theory as Civil Society Cyber Strategy. Georgetown Journal of International Affairs, 39-50.

Cavelty, M. D. (2014). Breaking the cyber-security dilemma: Aligning security needs and removing vulnerabilities. Science and engineering ethics, 20(3), 701-715.

Deibert, R. (2012). Distributed Security as Cyber Strategy: Outlining a Comprehensive Approach for Canada in Cyberspace. Journal of military and strategic studies, 14(2).

ANUNCIADA A:

Twitter d’Xnet -> @X_net_

Telegram d’Xnet -> https://t.me/XnetInfo

Newsletter -> https://xnetmails.maadix.org/mailman/postorius/lists/xnet-info.listas.xnet-x.net/

Facebook -> https://www.facebook.com/RedX.Net/

Més informació:

• Us presentem DD: l’eina per a la Digitalització Democràtica de l’Educació

• No signeu l’autorització per utilitzar Google Suite a les escoles

• A punt per l’abril el prototip per digitalitzar els centres educatius sense usar Google o similars

• El Pla de Digitalització Democràtica de l’Educació d’Xnet tindrà el seu primer pilot a Barcelona

Últims posts sobre:

Cultura lliure [videos i +]

- (Es) La prolífica y duradera relación entre aranceles y fanáticos del copyright

- Tecnopolítica i Drets a l’Era Digital – Curs de postgrau universitari dirigit per Simona Levi, Cristina Ribas i David Bondia a la Universitat de Barcelona (Oct.-Des.)

- Organitzem la Conferència Europea 4d – Digitalització Democràtica i Drets Digitals

- Presentem nou llibre -> Digitalització Democràtica – Sobirania Digital per a les Persones

- (Es) La insostenible tecnofobia de la izquierda + soluciones a la desinformación

Drets digitals, dades, IA i neutralitat de la Xarxa

- La UE sacrifica la taxa a les ‘big tech’ i paga el doble

- Organitzem la 2a edició de la Conferència EUROPEA 4D – Digitalització Democràtica i Drets Digitals

- Arnau Monterde, per unes institucions que digitalitzin democràticament

- Xnet guanya la batalla en la protecció de dades de milions d’autònoms

- (Es) La prolífica y duradera relación entre aranceles y fanáticos del copyright