Piloto en fase beta en el Ayuntamiento de Barcelona desde primavera de 2021.

DD: la herramienta integral en código auditable para educación que hemos generado con el piloto de nuestro Plan de Digitalización Democrática de la Educación

PROPUESTA DE SOLUCIÓN DE XNET Y FAMILIAS PROMOTORAS PARA LA EXCELENCIA EN LA PRIVACIDAD DE DATOS Y LA DIGITALIZACIÓN DEMOCRÁTICA DE LOS CENTROS EDUCATIVOS

En la situación de aceleración de la digitalización de todos los ámbitos de la vida, hay que evitar que las instituciones, por cortoplacismo o por dejadez de funciones, permiten que los grandes actores multinacionales ocupen todos aquellos espacios por los que ellas no han planificado.

Uno de los casos más flagrantes es el de la educación en la que la penetración de soluciones monopolísticas corporativas privadas – Google o Microsoft, particularmente – es masiva.

Por increíble que pueda parecer, la coyuntura económica, como razón o excusa, hace que no hay un análisis institucional sobre qué significa la “gratuidad” de estos servicios, su relación con el uso de los datos personales de toda la comunidad educativa, menores en particular, las repercusiones sobre la vida presente y futura de todos ellos, etc. [5.1]

¿Por qué se abandona un modelo en muchos aspectos también gratuito, que podía modificarse según las exigencias, más distribuido, transparente y auditable en cuanto a la privacidad y la protección de los datos de las y los alumnos, por otro centralizado, cerrado, con código no auditable y en manos de empresas que basan una gran parte de su actividad general en la extracción de datos y su procesamiento?

Los legítimos intereses y beneficios de las corporaciones proveedoras de estos servicios están claros; por el contrario, los beneficios para nuestras sociedades parecen dudosos.

Y lo son no solo cuanto a la soberanía de los datos sino también cuanto al «monocultivo» monopolístico digital que crea clientes cautivos desde edades muy tempranas. Un espacio que nace diverso, neutral, abierto, distribuido y con múltiples posibilidades para la innovación, como es internet y el digital, acaba siendo asimilable por los usuarios a un único producto privado. Para entendernos, sería como si toda la alimentación fuera proveída únicamente por una o pocas cadenas de comida rápida.

El problema de estas políticas, o mejor dicho en muchos casos, falta de políticas, es la pérdida de la soberanía digital o sea de una digitalización que sea democrática desde el punto de vista de la privacidad y soberanía de los datos y las informaciones, pero también desde el punto de vista de la aplicación de la ley, de la transparencia y de la libertad de expresión y acceso a la información, la tutela judicial efectiva, la libertad de cátedra, entre otros muchos valores fundamentales.

Pero las herramientas necesarias para crear alternativas ya existen desde los orígenes del digital.

De eso parte el Plan que presentamos aquí, creado por una alianza espoleada en 2019 por diversas familias para dar otra salida a la digitalización de los centros educativos de sus hijas e hijos, y Xnet, por su competencia en derechos digitales.

El Plan nace con vocación de ser replicable no solo en el ámbito educativo sino en la propia Administración. Quiere generalizar una digitalización segura y respetuosa con la soberanía digital de las personas que garantice la privacidad y el control de los datos, con el fin de salvaguardar de manera integral los derechos digitales de la comunidad educativa y de la Administración. Se trata de ofrecer una alternativa auditable y ágil a las herramientas más comúnmente empleadas, como las de Google o Microsoft.

El proyecto se basa, por un lado, en la adopción de servidores propios o ajenos, seguros, soberanos y respetuosos de los derechos humanos y en la mejora de la usabilidad, integración y actualización de herramientas de código libre existentes, robustas, ampliamente utilizadas y con probada solvencia a nivel internacional como Nextcloud, Moodle, WordPress, BigBlue Button, Jitsi, Etherpad, por el otro. El objetivo es adecuarlas a las necesidades de los centros, ampliar el nivel de usabilidad para que sean plenamente competitivas y acompañar el acceso con todos los recursos técnicos y formativos necesarios que permitan un aprovechamiento máximo de estas tecnologías para la enseñanza presencial o en remoto, utilizando una plataforma integral de gran calidad técnica y fácilmente replicable.

Concretamente el Plan implica:

• Una Suite automatizada y replicable con herramientas de software libre y auditable en los centros educativos, robustas, usables y altamente competitivas para las principales necesidades de la educación digital y fácilmente replicable.

• Un uso de infraestructuras que sean seguras, auditables y que defiendan la soberanía de los datos personales y otros derechos fundamentales en ámbito digital como la inviolabilidad de las comunicaciones en línea, la minimización de las datos, la tutela judicial efectiva y la privacidad desde el diseño y por defecto con especial énfasis en los niños y adolescentes.

• Acciones formativas y de acompañamiento en el uso de estas tecnologías para el profesorado y en toda la comunidad educativa de los centros. A largo plazo: actualización del modelo educativo hacia un modelo en red y ágil.

• El fomento de los usos democráticos de la tecnología y la agilidad en el uso de varias plataformas evitando la creación de clientes cautivos de un único producto. Tener conocimiento y entender los conceptos de Derechos Digitales y comunes digitales.

• Posibilidades para el emprendimiento distribuida, de proximidad y en base a criterios éticos.

• Reducción de gasto a largo plazo y que los centros educativos puedan escoger la tecnología que utilizan en base a propuestas y decisiones razonadas.

Con la intención de paliar el déficit existente sobre privacidad y soberanía de datos en los centros educativos proponemos un Plan holístico que nos facilitará acceder a una digitalización democrática ágil, efectiva y respetuosa de las libertades fundamentales.

Objetivos específicos a alcanzar para resolver el problema global:

> 2. SUITE FOR EDUCATION: HERRAMIENTAS ESTRUCTURALMENTE AUDITABLES QUE YA EXISTEN AGREGADAS EN UNA ÚNICA SUITE

> 3. FORMACIÓN Y CAPACITACIÓN DIGITAL DE LA COMUNIDAD EDUCATIVA: TASK FORCE PARA TRASPASO DE LAS COMPETENCIAS Y ADECUACIÓN DE LOS PROGRAMAS DE FORMACIÓN DIGITAL

> 4. CUESTIONES TRANSVERSALES PARA AYUDAR EL ECOSISTEMA EMPRESARIAL, EL CORREO Y OTRAS CUESTIONES RELACIONADAS CON LA DIGITALIZACIÓN GENERAL

> 5. DISEÑO DE IMPLEMENTACIÓN Y PRESUPUESTO DE NUESTRO PLAN DE DIGITALIZACIÓN DEMOCRÁTICA DE LOS CENTROS EDUCATIVOS

> [5.1.] BREVE ACLARACIÓN Y ACTUALIZACIÓN SOBRE LOS AVANCES

> 6. Repositorio de información para argumentarios

> *Informaciones de utilidad y notas

SERVIDORES SEGUROS

1. SERVIDORES SEGUROS

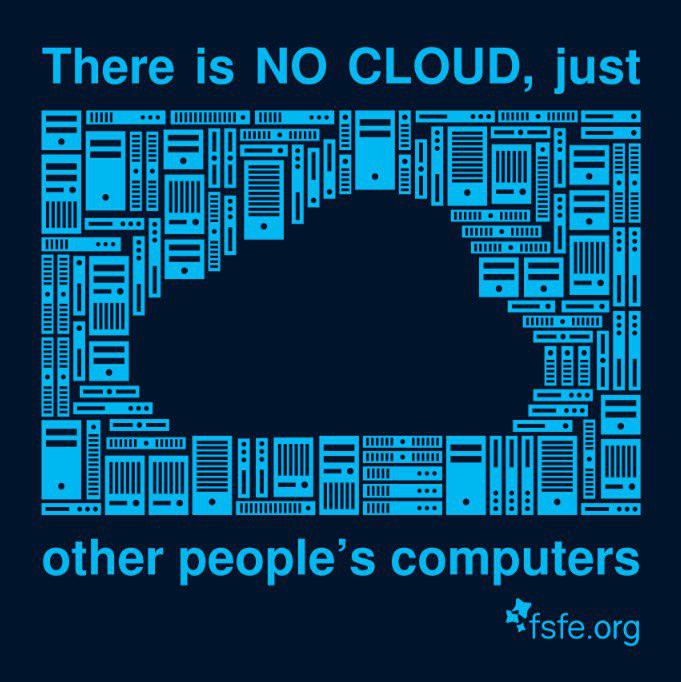

Se necesita que la seguridad de almacenamiento en la nube sea técnica y concorde con el Reglamento General de Protección de Datos, pero también ética y respetuosa con los derechos humanos. El servidor es nuestra casa, debe de ser un lugar seguro independientemente de que utilicemos soluciones comerciales o no. Implica proveedores que dispongan de protocolos de funcionamiento, que respeten de la misma manera a las personas/clientes (en este caso los centros educativos y la comunidad educativa) que a los Estados [1].

El servidor es nuestra casa, debe de ser un lugar seguro independientemente de que utilicemos soluciones comerciales o no. Implica proveedores que dispongan de protocolos de funcionamiento, que respeten de la misma manera a las personas/clientes (en este caso los centros educativos y la comunidad educativa) que a los Estados [1].

Es cierto que también existiría la opción de utilizar servidores propios aunque en algunos casos es poco viable.

Se necesita ofrecer a los centros educativos, respetando su autonomía, opciones seguras y diversificadas para que puedan elegir con toda la información necesaria. Publicar de forma clara la información sobre la implicación de cada servidor permite que la elección sea fácil y transparente.

> A más largo término, es necesario modificar los pliegos de contratación de los servidores de la Generalitat de Catalunya-posiblemente no solo del Departamento de Educación- para que se incluyan los estándares más elevados de privacidad, derechos, ética, respeto por las personas usuarias, transparencia y seguridad. Esto además ayudará a incentivar la mejora de los aspectos éticos de la oferta de las grandes corporaciones.

SUITE

2. SUITE FOR EDUCATION: HERRAMIENTAS ESTRUCTURALMENTE AUDITABLES QUE YA EXISTEN AGREGADAS EN UNA ÚNICA SUITE (TIPO SUITE FOR EDUCATION Y TIPO CLASS ROOM)

Agregar en una Suite for Education las herramientas con código auditables (Google y Microsoft – como ejemplo – no lo son) que ya existen y ofrecen todas las prestaciones que proporcionan las suites de las grandes corporaciones como Google o Microsoft con un enfoque más centrado en la privacidad de las y los usuarios, su capacitación real y el control de los datos por parte de la comunidad educativa.

El resultado es ofrecer a los centros otras opciones respecto a Google para que puedan elegir de verdad.

Integración de:

2.1. TIPOS SUITE FOR EDUCATION

Adaptar la solución Nextcloud (alemana) y otras ya identificadas para que incorporen funciones y equipararla a otras soluciones como Suite for Education. La posibilidad de agregar apps facilita esta adaptación.

2.2. TIPO CLASS ROOM

Actualizar y adaptar la plataforma Moodle (australiana que tiene sede en Cataluña) y que ya está implementada, pero en un formato obsoleto, no idóneo, poco ágil e insuficiente.

Moodle es una plataforma infinitamente más completa que las soluciones comerciales en uso siendo utilizadas desde hace un decenio en escuelas y universidades de todo el mundo contando con una amplia comunidad que la provee de todo tipo de funcionalidades. El problema es organizar y adaptar estas funcionalidades a las necesidades actuales de los centros educativos, hacerlas ágiles, fácilmente usables y de fácil mantenimiento, para sustituir y superar a herramientas tipo Google Classroom.

[Añadido más recientemente por aportaciones ciudadanas a nuestras propuestas]

«Además se debe garantizar la portabilidad de los datos. Es decir, que si una escuela decide cambiar de una suite a otra porque le ofrece mejores prestaciones lo pueda hacer de forma fácil migrando los datos de una plataforma a otra, evitando así que las escuelas se queden cautivas de la solución que hayan escogido inicialmente. Esto significa pensar en soluciones interoperables con API abiertas. Dicho de otro modo, los datos deben ser siempre de la escuela o, incluso, del alumno que se los debe poder llevar, por ejemplo, si cambia de escuela».

FORMACIÓN

3. FORMACIÓN Y CAPACITACIÓN DIGITAL DE LA COMUNIDAD EDUCATIVA

3.1. COLABORACIÓN E IMPLEMENTACIÓN DE LAS HERRAMIENTAS DEL PUNTO 2: TASK FORCE

Se constituye una Task Force que puede asistir los centros en la fase de adopción de la herramienta, para explicar e instalar las nuevas herramientas. Esta Task Force después pasará a crear y/o reforzar la red de asesoramiento digital permanente para los centros además de contribuir a ayudar y consolidar la figura referente digital de los centros de forma sostenible y remunerada.

3.2. ADECUACIÓN DE LOS PROGRAMAS DE FORMACIÓN DIGITAL

El digital es tecnología en una mínima parte, tanto como es tecnología la escritura o los libros. Se necesita crear un tipo de competencia i capacitación digital que no sea solo técnica ni criminalizadora y que eduque en la tecnocultura, es decir, la cultura de nuestro tiempo. No hace falta conocer la técnica sobre cómo se encuaderna un libro para entender la importancia de lo que hay escrito.

Es indispensable que las personas que contribuyan al diseño de los programas de formación tengan competencias en tecnocultura para alcanzar las competencias adecuadas al tiempo y también para reducir la brecha digital: aprender lo «digital» teniendo que aprender cada día una nueva app, consigue que quien no es nativo digital en cualquier momento abandone el esfuerzo.

Comprender el digital no es solo utilizar aplicaciones. Es una estructura de pensamiento que permite funcionar ágilmente, ya que combina desintermediación, trazabilidad e inmediatez. Entender como moverse al contexto digital e independientemente de tecnologías concretas nos permite entenderlas todas y elegir las que realmente necesitamos para ser una ciudadanía autónoma y con capacidad crítica.

Enlace externo – Nuestro artículo de opinión sobre la enseñanza del digital:

El encuadernador y el exorcista: sobre el futuro de la digitalización en la educación (y en todo lo demás)

https://blogs.publico.es/dominiopublico/33360/el-encuadernador-y-el-exorcista-sobre-el-futuro-de-la-digitalizacion-en-la-educacion-y-en-todo-lo-demas/

CUESTIONES

4. CUESTIONES TRANSVERSALES

AYUDAS AL ECOSISTEMA EMPRESARIAL DE CATALUÑA PARA QUE PUEDA DAR RESPUESTA A ESTAS DEMANDAS

El resultado y licitaciones resultantes deberán prever el mantenimiento y actualización. En la medida de lo posible, se deben priorizar productos y servicios en software libre para optimizar el retorno de los recursos públicos de manera que más de una entidad -posiblemente de km0- pueda llevar a cabo el mantenimiento y las actualizaciones. En ningún caso las soluciones deberían funcionar sólo en un soporte o sistema operativo.

Se trata de crear un círculo virtuoso: la Generalitat añade valor y recursos para mejorar código utilizado en todo el mundo, contribuyendo al bien común y a la accesibilidad, aprovechando este conocimiento que está al alcance para conseguir más calidad democrática de sus estructuras, pero con menos recursos. Una vez creadas las soluciones, se realizará una adecuación de los espacios informativos del Departamento de Educación respetando el principio de neutralidad: todas las opciones serán presentadas en igualdad de condiciones.

Se pone en marcha un programa de capacitación para las empresas catalanas para que en poco tiempo puedan lograr dar respuesta al mantenimiento y replicación de estas necesidades en una política de km0 y de excelencia en relación con los derechos digitales y las libertades fundamentales.

OTROS ASPECTOS RELACIONADOS CON LA DIGITALIZACIÓN GENERAL LOS TRATAREMOS MAS ADELANTE YA QUE REQUIEREN EL SOPORTE DE MÁS DEPARTAMENTOS Y, EN ALGÚN CASO, TAMBIÉN DE EUROPA.

Xnet incorpora una sección interna para el logro de este proyecto compuesto por las ciudadanas y ciudadanos promotores del proyecto.

5. DISEÑO DE IMPLEMENTACIÓN Y PRESUPUESTO PARA PROTOTIPO DE NUESTRO PLAN DE DIGITALIZACIÓN DEMOCRÁTICA DE LOS CENTROS EDUCATIVOS [ACTUALIZACIÓN A 29/07/2020]

[5.1] BREVE ACLARACIÓN Y ACTUALIZACIÓN SOBRE LOS AVANCES

Este Plan es el resultado de la campaña -> https://xnet-x.net/no-autorizar-google-suite-escuelas/

La emergencia del Covid19 ha demostrado la urgencia y vigencia del planteamiento que formulamos entonces. Es necesaria una digitalización democrática que además sea capaz de prevenir situaciones como las que se viven en pandemia.

Este proyecto es:

a) Un ejemplo internacional, teniendo en cuenta que incluso en Europa se ha aceptado la importancia de velar por la soberanía de los datos de sus habitantes.

b) Un prototipo que también se pueda aplicar en otras Administraciones Públicas que, como hemos visto, también necesitan urgentemente digitalizarse sin malgastar recursos públicos.

Nuestras propuestas, si bien pueden llevarse a cabo directamente desde la sociedad civil y la comunidad educativa, ello requeriría de tal esfuerzo que las abocaría al fracaso a largo plazo.

No se puede competir con grandes corporaciones sin coordinación y recursos para la adecuación a las necesidades de la comunidad educativa. El esfuerzo de adecuación quedaría en mano de los centros, ya muy desbordados de responsabilidad y trabajo. Esto produce rechazo y los aboca a los brazos de corporaciones que facilitan la digitalización a cambios de hábitos de dependencia y de clientes cautivos. Nuestra propuesta requiere de una intención institucional para que sea estable y resolutiva para las necesidades de los centros a largo plazo. Creemos que es contraproducente aplicar lo que proponemos a pedacitos y con pocos recursos agotando la paciencia de las y los alumnos, profesorado y familias; es mejor obtener una implicación institucional que garantice los recursos para crear un prototipo que pueda competir con las soluciones corporativas.

Por último, la digitalización forma parte de una actualización de la educación a los tiempos en que vivimos y no como un sustituto de la experiencia de la educación presencial.

Tras más de un año de negociaciones, el Departamento de Educación de la Generalitat de Catalunya finalmente no se hizo cargo del proyecto (https://xnet-x.net/digitalizacion-democratica-centros-educativos-cataluna/).

El Ayuntamiento de Barcelona tomó el relevo y se puso a trabajar con Xnet y las familias promotoras para crear un piloto prototipo (https://xnet-x.net/plan-digitalizacion-democratica-educacion-piloto-barcelona/).

Nota: nuestra propuesta no excluye a nadie. Los fans de Google no se tienen que preocupar :). Solo queremos competiciones en igualdad de condiciones.

6. Repositorio de información para argumentarios

Ford Seeks Patent for Software That Records Your Conversations to Serve You Ads

https://gizmodo.com/ford-seeks-patent-for-software-that-records-your-conversations-to-serve-you-ads-2000497099

Switzerland federal government requires releasing its software as open source

https://www.zdnet.com/article/switzerland-now-requires-all-government-software-to-be-open-source/

European Commission’s use of Microsoft 365 infringes data protection law for EU institutions and bodies

https://www.edps.europa.eu/press-publications/press-news/press-releases/2024/european-commissions-use-microsoft-365-infringes-data-protection-law-eu-institutions-and-bodies_en

Un nuevo análisis de los datos de PISA de 2022 (casi 700.000 estudiantes de 81 países) sugiere que prohibir los teléfonos móviles en las escuelas conduce a *un menor* rendimiento

https://www.bera.ac.uk/blog/mobile-phone-bans-in-schools-impact-on-achievement

Las escuelas de España usan Google. Dinamarca ha dictaminado que viola la privacidad de los niños

https://www.elperiodico.com/es/tecnologia/20240208/google-escuelas-espana-dinamarca-violacion-privacidad-datos-ninos-cole-97903733

Hay un truco para ver archivos de Google Drive que no son tuyos. Tras probarlo me he encontrado hasta exámenes de universidad

https://www.genbeta.com/actualidad/hay-truco-para-ver-archivos-google-drive-que-no-tuyos-probarlo-me-he-encontrado-examenes-universidad

Startups españolas presentan una queja contra Microsoft por prácticas anticompetitivas en la nube

https://elpais.com/educacion/2024-05-18/la-ue-pide-a-espana-que-forme-a-15-millones-de-empleados-en-perfiles-tecnologicos-en-seis-anos.html

The US Government Has a Microsoft Problem

Microsoft has stumbled through a series of major cybersecurity failures over the past few years. Experts say the US government’s reliance on its systems means the company continues to get a free pass.

https://www.wired.com/story/the-us-government-has-a-microsoft-problem/

The United Nations ditches Big Tech in a bid for security

https://www.techradar.com/pro/the-united-nations-ditches-big-tech-in-a-bid-for-security

EU Policy. Microsoft software accused of breaching data rights of EU schoolchildren

https://www.euronews.com/next/2024/06/04/microsoft-software-accused-of-breaching-data-rights-of-eu-schoolchildren

Google llega a un acuerdo por la demanda que aseguraba que el modo incógnito de Chrome en realidad no lo era

https://www.lavanguardia.com/andro4all/google/google-llega-a-un-acuerdo-por-la-demanda-que-aseguraba-que-el-modo-incognito-de-chrome-en-realidad-no-lo-era

La Autoridad Española de Protección de Datos dice que el procedimiento de Google muestra problemas

https://www.aepd.es/es/documento/ps-00176-2022.pdf

Los Chromebooks están deliberadamente programados para no ser utilizables a los 3 años

https://www.20minutos.es/tecnologia/moviles-dispositivos/millones-ordenadores-escolares-basura-electronica-chromebooks-fecha-caducidad-incorporada-5122306/

Alemania declara que las organizaciones actualmente no pueden usar MS365 de manera legal bajo el RGPD

https://twitter.com/wolfiechristl/status/1596277060435345411

Assemblée nationale – Question N° 971 de M. Philippe Latombe

https://questions.assemblee-nationale.fr/q16/16-971QE.htm

Le ministre de l’Éducation nationale ne veut pas de Microsoft Office 365 ni de Google Workspace

https://siecledigital.fr/2022/11/17/le-ministre-de-leducation-nationale-ne-veut-pas-de-microsoft-office-365-ni-de-google-workspace/

A l’école, l’éducation nationale tente de limiter l’emprise des Gafam

https://www.lemonde.fr/pixels/article/2022/11/16/a-l-ecole-l-education-nationale-tente-de-limiter-l-emprise-des-gafam_6150169_4408996.html

Google acuerda pagar una multa de 391 millones de dólares por rastrear en secreto la ubicación de los usuarios

https://derechodelared.com/google-multa-rastreo-usuarios/

Declaración de privacidad de Microsoft

https://privacy.microsoft.com/es-mx/privacystatement

Google Fotos está destrozando fotos antiguas almacenadas en el servicio: esto es lo que está pasando a muchos usuarios

https://www.genbeta.com/actualidad/entras-a-google-fotos-te-encuentras-tus-fotos-antiguas-corruptas-esto-que-esta-pasando-a-muchos-usuarios

WFH – Watched from Home: Office 365 and workplace surveillance creep

https://privacyinternational.org/long-read/4909/wfh-watched-home-office-365-and-workplace-surveillance-creep

Data privacy concerns trigger restrictions on Google Chrome in Dutch schools

https://www.androidpolice.com/dutch-ministry-chromeos-restrictions-in-schools/

Dinamarca prohíbe el uso de los productos de Google, y podría terminar contagiando a otros países

https://www.genbeta.com/actualidad/dinamarca-prohibe-uso-productos-google-podria-terminar-contagiando-a-otros-paises

Información de la LfDI sobre el uso de Microsoft 365 por parte de las escuelas

https://www-baden–wuerttemberg-datenschutz-de.translate.goog/ms-365-schulen-hinweise-weiteres-vorgehen/?_x_tr_sl=auto&_x_tr_tl=es&_x_tr_hl=es&_x_tr_pto=wapp

Students Not Products

https://www.hrw.org/StudentsNotProducts

Open-source tests of web browser privacy

https://privacytests.org/

En qué consiste Jedi Blue, el pacto secreto entre Google y Meta que ahora deberán justificar frente a la Comisión Europea

https://www.xataka.com/legislacion-y-derechos/que-consiste-jedi-blue-pacto-secreto-google-meta-que-ahora-deberan-justificar-frente-a-comision-europea

Han descubierto los datos que Google recopila sobre ti en las apps «Mensajes» y «Teléfono». Son tantos que han anunciado cambios

https://www.genbeta.com/actualidad/han-descubierto-datos-que-google-recopila-ti-apps-mensajes-telefono-que-han-anunciado-cambios

No digas tecnológicas, di agencias publicitarias: Google ya genera más por publicidad que la TV, Amazon o la prensa

https://hipertextual.com/2022/02/bigtech-publicidad-vs-medios

Durante el Covid19, Google y Apple mostraron que podían hacer un mapeo mundial de los desplazamientos de las personas

https://www.google.com/covid19/mobility/

Google Drive borrará nuestros archivos si detecta algo «inapropiado»: un arbitrario proceso que va más allá de bloquear archivos ilegales

https://www.xataka.com/servicios/google-drive-borrara-nuestros-archivos-detecta-algo-inapropiado-arbitrario-proceso-que-va-alla-bloquear-archivos-ilegales

Google ocultó que tenía acceso a las copias de seguridad de WhatsApp

https://www.muycomputer.com/2021/10/25/google-acceso-copias-de-seguridad-whatsapp/

Google, siniestro pedagogo

https://elpais.com/ideas/2021-01-23/google-siniestro-pedagogo.html

Descubierta una gigantesca filtración de datos privados almacenados en la nube de Google

https://www.lavanguardia.com/tecnologia/20191125/471842508676/descubierta-filtracion-datos-privados-nube-google.html

Amnistía Internacional: el negocio de los datos personales de Google y Facebook amenaza los derechos humanos

https://www.businessinsider.es/google-facebook-peligro-derechos-humanos-534393

«El negocio de Google y Facebook puede atentar contra los derechos humanos»

https://www.eldiariomontanes.es/tecnologia/amnistia-internacional-negocio-google-facebook-20191125184606-ntrc.html

Surveillance giants:how the business model of google and facebook threatens human rights

https://www.amnestyusa.org/wp-content/uploads/2019/11/Surveillance-Giants-Embargo-21-Nov-0001-GMT-FINAL-report.pdf

Google accedió a datos médicos de miles de pacientes sin permiso. La compañía es acusada de nuevo por otro episodio de vulneración a la privacidad.

https://www.eltiempo.com/tecnosfera/novedades-tecnologia/demanda-a-google-y-universidad-de-chicago-por-acceder-a-datos-medicos-de-pacientes-381320

Entrevista a Marc Sanz, responsable de Google for Education: “Google no crea una dependencia en la escuela, crea un hábito”

https://eldiariodelaeducacion.com/blog/2017/10/31/google-no-crea-una-dependencia-en-la-escuela-crea-un-habito/

Google y edebé se alían para mejorar la educación con la inteligencia artificial y el Big Data

https://prensa.edebe.com/alianza-google-y-edebe-para-la-mejora-de-la-educacion-educativa/

https://www.europapress.es/catalunya/noticia-google-edebe-alian-mejorar-educacion-inteligencia-artificial-big-data-20190211174635.html

Los fiscales generales de EEUU se unen en una macroinvestigación contra Google por monopolio

https://www.elmundo.es/economia/empresas/2019/09/09/5d769f33fc6c83ae1a8b45e5.html

Google afronta una investigación «sin precedentes» que examinará su verdadero poder sobre internet

https://www.genbeta.com/actualidad/google-afronta-investigacion-precedentes-que-examinara-su-verdadero-poder-internet

Medio centenar de fiscales generales de EE UU se unen para investigar a Google

https://elpais.com/economia/2019/09/09/actualidad/1568039253_604619.html

Google’s smart-city plans ‘tech for tech’s sake’

https://www.bbc.com/news/technology-49674533

‘Surveillance capitalism’: critic urges Toronto to abandon smart city project

https://www.theguardian.com/cities/2019/jun/06/toronto-smart-city-google-project-privacy-concerns

Sidewalk Labs

https://www.sidewalklabs.com/

Las mayores brechas de datos y seguridad de 2019 (actualizadas)

https://bitlifemedia.com/2019/08/mayores-brechas-datos-seguridad-2019-actualizadas/

[NO POR SER GRANDE EL SERVIDOR ES SEGURO – ENTRE LAS MAYORES BRECHAS DE SEGURIDAD DE 2019 ESTÁ AMAZON (capital1)

[Ya lo dijo EFF – 2015] Google Deceptively Tracks Students’ Internet Browsing, EFF Says in FTC Complaint. EFF Launches ‘Spying on Students’ Campaign to Raise Awareness About Privacy Risks of School Technology Tools

https://www.eff.org/press/releases/google-deceptively-tracks-students-internet-browsing-eff-says-complaint-federal-trade

George Musser (@gmusser) twitteó a las 0:38 a. m. on dom., sept. 08, 2019:

Google Scholar seems to be altering scholarly citation patterns. Citations are getting more concentrated: the same few papers get cited over and over, @jevinwest has found. People lazily cite whatever papers the search engine ranks highly. #metascience2019

https://t.co/OPpmVn9MqB

(https://twitter.com/gmusser/status/1170466414345375746?s=09)

YouTube Said to Be Fined Up to $200 Million for Children’s Privacy Violations

https://www.nytimes.com/2019/08/30/technology/youtube-childrens-privacy-fine.html

Multa millonaria a Google por violar la privacidad de los niños en YouTube

https://elpais.com/sociedad/2019/09/04/actualidad/1567605248_751405.html

Anguita, presidente de la Sociedad Española de Cardiología: «Debería prohibirse la comida basura en colegios»

https://www.20minutos.es/noticia/3753869/0/entrevista-manuel-anguita-presidente-sociedad-espanola-cardiologia/

Hesse – Prohíben usar en escuelas alemanas Office 365 (y las nubes de Apple y Google) por «problemas de privacidad»

https://www.genbeta.com/seguridad/prohiben-usar-escuelas-alemanas-office-365-nubes-apple-google-problemas-privacidad

Rebelión contra Zuckerberg en colegios de EE UU

https://elpais.com/sociedad/2019/06/29/actualidad/1561832269_832729.html

Cumplimiento de Adobe con la orden ejecutiva de EE. UU. | Venezuela

https://helpx.adobe.com/la/x-productkb/policy-pricing/executive-order-venezuela.html

https://twitter.com/Mx_Medea/status/1181371630909440000

[por orden de EEUU Adobe ha cancelado todas las cuentas venezolanas y sin devolver ni un céntimo]

DigitalES presenta el estudio «El desafío de las vocaciones STEM»

https://www.digitales.es/digitales-presenta-el-estudio-el-desafio-de-las-vocaciones-stem/

Un exempleado avisa de que Google puede acceder a todos los documentos de los usuarios de su nube

https://elpais.com/tecnologia/2019/10/13/actualidad/1571002375_070559.html

Un jefe de Google recomienda avisar a los invitados que serán grabados si tenemos un altavoz inteligente en casa

https://www.20minutos.es/noticia/3805682/0/asistente-inteligente-casa-avisar-invitados-escuchados-grabados/

Mozilla is sharing YouTube horror stories to prod Google for more transparency

https://www.cnet.com/news/mozilla-is-sharing-youtube-horror-stories-to-prod-google-for-more-transparency/?utm_source=reddit.com

Acusan a Google de crear herramientas de espionaje contra la formación de sindicatos

https://codigoespagueti.com/noticias/internet/google-espionaje-extension-chrome/

La UE vuelve a investigar a Google por monopolio: su sistema de recopilación de datos, bajo la lupa

https://www.eleconomista.es/tecnologia/noticias/10231955/12/19/La-UE-vuelve-a-investigar-a-Google-su-sistema-de-recopilacion-de-datos-bajo-la-lupa.html

Google sabe (casi) todo lo que compras, y tiene una web que lo prueba

https://www.genbeta.com/web/google-sabe-casi-todo-que-compras-tiene-web-que-prueba

Hola amigos, hoy no es sábado, sabadete, pero toca hilo de #privacidad y #eticadelosdatos. ¿Sabías que la Comunidad Valenciana es la ÚNICA REGIÓN DE EUROPA que protege la privacidad de sus estudiantes en los colegios públicos a través de herramientas y plataformas #OpenSource?

https://twitter.com/manuelabat/status/1233413827334754305

¿Son los móviles la causa de los males de los adolescentes? Ahora parece que no

https://elpais.com/tecnologia/2020/01/21/actualidad/1579566395_050353.html

[INTERNET NO ES PELIGROSO]

Brave denuncia a Google por incumplir el GDPR y expone en un extenso informe que recolecta «cientos de datos sin especificar su uso»

https://www.xataka.com/privacidad/brave-denuncia-a-google-incumplir-gdpr-expone-extenso-informe-que-recolecta-cientos-datos-especificar-su-uso

Escándalo en Google: así «espía» a millones de niños en el colegio y en su casa

https://www.elmundo.es/tecnologia/2020/02/25/5e5459fcfc6c8366368b4577.html

[TEMA FISCALÍA DE MEXICO]

Two children sue Google for allegedly collecting students’ biometric data

https://www.reddit.com/r/privacy/comments/fuqkvb/two_children_sue_google/

Zoom Banned From New York City Schools Due To Privacy & Security Flaws

https://www.reddit.com/r/privacytoolsIO/comments/fvew9h/zoom_banned/

Newsrooms, let’s talk about G Suite

https://freedom.press/training/blog/newsrooms-lets-talk-about-gsuite/

[QUÉ ES LO QUE VE REALMENTE GOOGLE – TESTIMONIO DIRECTO]

Millones de datos de alumnos y profesores están expuestos por la educación ‘online’

https://elpais.com/sociedad/2020-04-29/millones-de-datos-de-alumnos-y-profesores-estan-expuestos-por-la-educacion-online.html

Google Drive Uses Hash Matching to Detect Pirated Content

https://torrentfreak.com/google-drive-uses-hash-matching-detect-pirated-content/

“Muchas aplicaciones recopilan y venden salvajemente nuestros datos aprovechando el coronavirus”

https://elpais.com/tecnologia/2020-03-30/muchas-aplicaciones-recopilan-y-venden-salvajemente-nuestros-datos-aprovechando-el-coronavirus.html

Google, doctrina del shock y liquidación de la escuela pública

https://www.elsaltodiario.com/el-rumor-de-las-multitudes/google-doctrina-del-shock-y-liquidacion-de-la-escuela-publica

Google Drive está bloqueando archivos que contienen un ‘1’ o un ‘0’ por «infracción de copyright»

https://www.genbeta.com/actualidad/google-drive-esta-bloqueando-archivos-que-contienen-1-0-infraccion-copyright

*Informaciones de utilidad y notas

[1] Un ejemplo de posibles especificaciones de un servicio de servidores partiendo de reales que protege la presunción de inocencia y la privacidad de las y los usuarios. Os parecerán obviedades, pero no lo son: la gran mayoría de los proveedores corporativos, si reciben un mandato contra una usuaria o usuario, tan sólo responden a la autoridad, pero no tienen el compromiso de avisar a sus usuarios:

“El prestador no tiene obligación de retirar ningún contenido del servidor en tanto no tenga “conocimiento efectivo” de que la actividad o la información almacenada es ilícita o lesiona bienes o derechos de un tercero. A estos efectos se entenderá que existe conocimiento efectivo cuando exista una resolución judicial o administrativa que ordena el bloqueo o retirada de los contenidos y el prestador las conozca.

(…)

El cliente será informado en primer lugar de cualquier inspección y medidas

de la autoridad supervisora, en la medida en que se relacionen con esta

Acuerdo o contrato. Esto también se aplica en la medida en que el Proveedor está bajo

o es parte de una investigación de una autoridad competente en

en relación con las infracciones de cualquier ley civil o penal, norma administrativa,

o la regulación del tratamiento de datos personales en relación con la

la tramitación de este Acuerdo o Contrato.

– En la medida en que el cliente esté sujeto a una inspección de la autoridad supervisora, un

administrativa o sumaria o procedimiento penal, una reclamación de responsabilidad de un

Persona afectada o un tercero o cualquier otra reclamación en relación con la

la tramitación del Acuerdo o el Contrato por el Proveedor, éste deberá

hacer todos los esfuerzos para apoyar al cliente lo mejor posible.

El cliente puede solicitar documentación para verificar la ejecución de la técnica

y las medidas de organización adoptadas por el Proveedor mediante un formulario online.

(…)

Las contraseñas de los servidores, después del despliegue inicial, sólo pueden ser

cambiados por el Cliente y no son conocidos por el Proveedor.

(…)

La contraseña del cliente para la interfaz de administración es

determinado por el propio cliente; la contraseña debe cumplir

con directrices predefinidas. Además, el cliente puede emplear

autenticación de dos factores para asegurar aún más su cuenta.

(…)

El cliente se compromete a no publicar contenidos que puedan violar los derechos de terceros o que infrinjan la ley. No se permite la colocación de material erótico, pornográfico, extremista o que no se considere de buen gusto. Tenemos derecho a bloquear el acceso a la cuenta de cualquier cliente que lo infrinja.

(…)

El ciente podrá cifrar su información.”

[2] En otro orden de cosas, como hemos visto durante el Covid, la digitalización produce discriminación entre familias que pueden permitirse dispositivos para cada miembro y buena conectividad y las que no lo tienen. En situación normal ya existen un 20% de familias poco digitalizadas. Este problema se debe solucionar con infraestructuras y con cambios legales para que internet sea considerado un servicio básico. En esta propuesta no tratamos este caso.

[3] Iniciativa ciudadana que fue útil durante la emergencia:

Ningún estudiante sin internet: Apadrina un punto wifi para estudiante https://estudiants.msf.cat/].

[4] Para las personas interesadas en entender que la visión de «seguridad» que nos venden tiene un sesgo antidemocrático:

Cyber(in)security

Bibliography by Biella Coleman and Aaron Gluck Thayer

Also a contribution to the bibliography of the Course Technopolitic and Right in the Digital Era designed by Simona Levi at the University of Barcelona:

https://xnet-x.net/posgrado-tecnopolitica-simona-levi/

This course will examine how “cybersecurity” is conceptualized, discursively produced, and applied to internet-connected technologies. Common cybersecurity discourses construct the internet as a realm of vulnerability, threat, and subversive activity. These discourses, often hidden from the public, can delineate the pursuit of cybersecurity by the government. They can further frame contemporary debates on online security within the confines of affective, institutional, and conceptual narratives of militarization and other top-down approaches to security. This course attends to the contemporary politics of cybersecurity by unpacking these narratives, identifying their ideological assumptions, and exploring their consequences. In particular, by drawing on infrastructure studies, military history, and leaked government documents on computer vulnerability disclosure policies, the course will examine how discourses of risk may perpetuate a performance of security, and how cyber-securitizations may generate conditions of insecurity.

We need to examine lesser-known conceptualizations of security mobilized by hacker publics, and non-expert bodies, with a focus on the civic networks that are targeted by digital attacks. By investigating the history of security on the internet, the evolving roles of expert and non-expert bodies, and contemporary practices of hacking, whistleblowing, and leaking, we can interrogate how different articulations of security compete, and can be rendered both hyper-visible and invisible.

Readings, with inspiration from:

> https://uwaterloo.ca/political-science/sites/ca.political-science/files/482-outline-F2012.pdf

> http://publish.uwo.ca/~bmuller/Site/POL_4430_files/Muller_POL4430_2012-13.pdf

> http://www.karen-levy.net/wp-content/uploads/2016/07/INFO_4250_syllabus_20160822b_links.pdf

What is Critical? What is Security?

Columba Peoples and Nick Vaughan‐Williams, Critical Security Studies: An Introduction (New York: Routledge, 2010): 1‐88.

“The Increasing insecurity of security studies: Conceptualizing security in the last twenty years,” Contemporary Security Policy, 20(3): 72-101.

Mark Neocleous and George Rigakos, ‘Anti‐Security: A Declaration’, in Mark Neocleous and George Rigakos, eds., Anti‐Security (Ottawa: Red Quill Books, 2011): 15‐21.

Nissenbaum, H. (2009). Digital disaster, cyber security, and the Copenhagen School. International Studies Quarterly, 53(4), 1155-1175.

NatSec

Arnold Wolfers, 1952. “National Security as an Ambiguous Symbol” Political Science Quarterly 23.

Zajko, M. (2015). Canada’s cyber security and the changing threat landscape. Critical Studies on Security, 3(2), 147-161.

Forcese, Craig and Roach, Kent, Introduction (False Security: The Radicalization of Canadian Anti-Terrorism) (September 3, 2015). False Security: The Radicalization of Canadian Anti-terrorism, Forthcoming. Available at SSRN:

http://ssrn.com/abstract=2655781

Public Safety Canada. Our Security, Our Rights: National Security Green Paper, 2016.

http://www.publicsafety.gc.ca/cnt/rsrcs/pblctns/ntnl-scrt-grn-ppr-2016-bckgrndr/index-en.aspx

Michels, R. (1915). The Iron Law of Oligarchy, in Political parties: A sociological study of the oligarchical tendencies of modern democracy. Hearst’s International Library Company.

Weber, M. (1968). The types of legitimate domination.

Savage, C. (2015). Power Wars: Inside Obama’s Post-9/11 Presidency. New York: Little Brown and Company.

The International Code of Conduct for Information Security:

https://citizenlab.org/2015/09/international-code-of-conduct/

Jack Goldsmith, Cybersecurity Treaties: A Skeptical View, KORET-TAUBE TASK FORCE ON NAT’L SEC. AND LAW FUTURE CHALLENGES ESSAY SERIES, HOOVER INST. (2011)

http://media.hoover.org/sites/default/files/documents/FutureChallenges_Goldsmith.pdf

Tamir Israel, Christopher Parsons in Law, Privacy and Surveillance in Canada in the Post-Snowden Era

http://www.ruor.uottawa.ca/bitstream/10393/32424/1/9780776621838_WEB.pdf

Tilly, C. (1985). War making and state making as organized crime. Violence: A reader.

Jonathan Mayer, Surveillance Law, first offered by Stanford Law School on Coursera. Government Hacking.

https://www.youtube.com/watch?v=hlCYvmRg1ok

Surveillance or Security?

Abelson, H., Anderson, R., Bellovin, S. M., Benaloh, J., Blaze, M., Diffie, W., … & Rivest, R. L. (2015). Keys under doormats: mandating insecurity by requiring government access to all data and communications. Journal of Cybersecurity, tyv009.

https://dspace.mit.edu/bitstream/handle/1721.1/97690/MIT-CSAIL-TR-2015-026.pdf

Matthew Jones (2016). Great Exploitations: Data Mining, Legal Modernization, and the NSA.

https://www.youtube.com/watch?v=Qx4Wupf1okc

Landau, S. (2011). Surveillance or security?: The risks posed by new wiretapping technologies. Mit Press.

Jeanne Theoharis. “I FEEL LIKE A DESPISED INSECT”: COMING OF AGE UNDER SURVEILLANCE IN NEW YORK

https://theintercept.com/2016/02/18/coming-of-age-under-surveillance-in-new-york/

Schlanger, M. (2015). Intelligence Legalism and the National Security Agency’s Civil Liberties Gap. Harvard National Security Journal, 6.

http://harvardnsj.org/wp-content/uploads/2015/02/Schlanger.pdf

Report: Impacts of surveillance on contemporary British activism

GILBERT RAMSAY, ADAM RAMSAY, and SARAH MARSDEN

https://www.opendemocracy.net/uk/gilbert-ramsay/report-impacts-of-surveillance-on-contemporary-british-activism

EFF. Government Hacking and Subversion of Digital Security.

https://www.eff.org/issues/government-hacking-digital-security

&

https://www.eff.org/deeplinks/2016/09/shadow-brokers-publish-powerful-nsa-spy-tools-demonstrating-flaws-nsas-approach

Department of Justice Manual on Electronic Evidence.

https://www.justice.gov/sites/default/files/criminal-ccips/legacy/2015/01/14/ssmanual2009.pdf

Infosec

Cyril, Malkia. “Black Americans and Encryption: The Stakes are Higher than Apple v. FBI.” The Guardian (Mar 21, 2016).

Quinn Norton. Everything is Broken.

https://medium.com/message/everything-is-broken-81e5f33a24e1#.kk40m0v66

Eric Geller. A complete guide to the new ‘Crypto Wars’.

http://www.dailydot.com/layer8/encryption-crypto-wars-backdoors-timeline-security-privacy/

Waddell, Kaveh. “Encryption is a Luxury.” The Atlantic (Mar 28, 2016).

‘Going Dark’. Sue Halpern.

http://www.nybooks.com/articles/2016/05/26/going-dark-apple-encryption/

Lex Gill. Law, Metaphor and the Encrypted Machine.

https://www.youtube.com/watch?v=dD9rArKzQtg

Edwards, B., Locasto, M., & Epstein, J. (2014, September). Panel Summary: The Future of Software Regulation. In Proceedings of the 2014 workshop on New Security Paradigms Workshop (pp. 117-126). ACM.

https://www.researchgate.net/profile/Benjamin_Edwards2/publication/270452915.pdf

Jane Chong. Bad Code: The Whole Series.

https://www.lawfareblog.com/bad-code-whole-series

Dan Geer. Cybersecurity as Realpolitik.

http://geer.tinho.net/geer.blackhat.6viii14.txt

Cyberwar

Zetter, K. (2014). Countdown to zero day: Stuxnet and the launch of the world’s first digital weapon. Crown.

Sean Kanuck, National Intelligence Officer at ODNI. Deterrence and Arms Control in Cyberspace.

https://www.youtube.com/watch?v=N7VgvPB-3DU

de Matos Alves, A. (2015). Between the “Battlefield” Metaphor and Promises of Generativity: Contrasting Discourses on Cyberconflict. Canadian Journal of Communication, 40(3).

Barnard-Wills, D., & Ashenden, D. (2012). Securing virtual space: cyber war, cyber terror, and risk. Space and culture, 15(2), 110-123.

Thomas Rid and Ben Buchanan, “Attributing Cyber Attacks.” Journal of Strategic Studies, 2014.

http://www.tandfonline.com/doi/full/10.1080/01402390.2014.977382?af=R

Nye Jr, J. S. (2015). The world needs new norms on cyberwarfare. Washington Post, 1.

https://www.washingtonpost.com/opinions/the-world-needs-an-arms-control-treaty-for-cybersecurity/2015/10/01/20c3e970-66dd-11e5-9223-70cb36460919_story.html

Sean Lawson (2013). Beyond Cyber-Doom: Assessing the Limits of Hypothetical Scenarios in the Framing of Cyber-Threats, Journal of Information Technology & Politics, 10(1), 86-103.

Cyberpathogens, or, 0-days

Eric King, Witness Statement on Government Hacking: PRIVACY INTERNATIONAL v GOVERNMENT COMMUNICATION HEADQUARTERS.

https://www.privacyinternational.org/sites/Eric_King.pdf

Kaplan, F. (2016). Dark Territory: The Secret History of Cyber War. Simon and Schuster.

Bill Robinson, CSEC and the Heartbleed Bug.

http://luxexumbra.blogspot.ca/2014/04/csec-and-heartbleed-bug.html

Herzog, M., & Schmid, J. (2016). 6 Who pays for zero-days?. Conflict in Cyber Space: Theoretical, Strategic and Legal Perspectives, 95

Bellovin, S. M., Blaze, M., Clark, S., & Landau, S. (2014). Lawful hacking: Using existing vulnerabilities for wiretapping on the Internet. Nw. J. Tech. & Intell. Prop., 12, i.

http://scholarlycommons.law.northwestern.edu/cgi/viewcontent.cgi?article=1209&context=njtip

Delgado, A. Zero-Day Exploits Pricing in White and Gray Markets: a case-study.

https://tsyrklevich.net/2015/07/22/hacking-team-0day-market/

Fidler, M.(2014). Anarchy or regulation: controlling the global trade in zero-day vulnerabilities (Doctoral dissertation, Master Thesis. Stanford University, URL:

https://d1x4j6omi7lpzs.cloudfront.net/live/wp-content/uploads/2014/06/Fidler-Zero-Day-Vulnerability-Thesis.pdf).

Hackers & Security

Rogaway, P. (2015). The moral character of cryptographic work. URl:

http://web.cs.ucdavis.edu/~rogaway/papers/moral.pdf

Slayton, R. (2003). Speaking as scientists: Computer professionals in the Star Wars debate. History and technology, 19(4), 335-364.

Gabriella Coleman (2016). How Anonymous Narrowly Evaded Being Framed as Cyberterrorists. HOPE.

http://livestream.com/internetsociety/hopeconf/videos/130645379

Nicolas Auray and Danielle Kaminsky, “The professionalisation paths of hackers in IT security: The sociology of a divided identity.” Annales Des Télécommunications, November 2007.

Schulte, S. R. (2008). “The WarGames Scenario”: Regulating Teenagers and Teenaged Technology (1980-1984). Television & New Media.

Benoît Dupont et al., “The ecology of trust among hackers.” Global Crime, 2016.

http://www.tandfonline.com/doi/abs/10.1080/17440572.2016.1157480?journalCode=fglc20

Critical Infrastructure

Brian Larkin, “The Politics and Poetics of Infrastructure.” Annual Review of Anthropology, October 2013.

http://www.annualreviews.org/doi/abs/10.1146/annurev-anthro-092412-155522

Stevens, T. (2015). Cyber Security and the Politics of Time. Cambridge University Press.

Aradau, C. (2010). Security that matters: Critical infrastructure and objects of protection. Security Dialogue, 41(5), 491-514.

Star, Susan Leigh, and Geoffrey C. Bowker. “How to Infrastructure.” In Handbook of New Media: Social Shaping and Social Consequences of Icts, edited by Leah A. Lievrouw and Sonia Livingstone, 151–62. London: Sage, 2002.

Theatre

Mann, Charles C. “Smoke Screening.” Vanity Fair (Dec 20, 2011).

Caduff, C. (2015). The Pandemic Perhaps: Dramatic Events in a Public Culture of Danger. Univ of California Press.

Anna Feigenbaum. Security for sale! The visual rhetoric of marketing counter-terrorism technologies.

http://s3.amazonaws.com/Security_for_sale_The_visual_rhetoric_of.pdf

Ron Deibert. The Cybersecurity Syndrome.

https://www.opencanada.org/features/the-cyber-security-syndrome/

United States Central Intelligence Agency. 1944. Simple Sabotage Field Manual.

Masco, J. (2014). The Theater of Operations: National Security Affect from the Cold War to the War on Terror. Duke University Press.

Schneier, Bruce. “In Praise of Security Theater.” Wired (Jan 25, 2007).

Molotch, Harvey. 2012. Against Security: How We Go Wrong at Airports, Subways, and Other Sites of Ambiguous Danger. Chapters 1, 4.

Alternative visions

Roland Paris, 2001. «Human Security: Paradigm Shift or Hot Air?» International Security 26(2) Fall 2001 p. 87-102.

Forcese, Craig, Canada’s Security & Intelligence Community after 9/11: Key Challenges and Conundrums (September 15, 2016). Available at SSRN:

http://ssrn.com/abstract=2839622

Hall, P., Heath, C., & Coles-Kemp, L. (2015). Critical visualization: a case for rethinking how we visualize risk and security. Journal of Cybersecurity, 1(1), 93-108.

Carly Nyst. CYBERSECURITY POLICY FOR HUMAN RIGHTS DEFENDERS.

https://www.gp-digital.org/publication/travel-guide-to-the-digital-world-cybersecurity-policy-for-human-rights-defenders/

Mark Neufeld, 2004. “Pitfalls of Emancipation and Discourses of Security: Reflections on Canada’s ‘Security with a Human Face’” International Relations 18(1), 109-123.

Deibert, R. (2013). Divide and Rule: Republican Security Theory as Civil Society Cyber Strategy. Georgetown Journal of International Affairs, 39-50.

Cavelty, M. D. (2014). Breaking the cyber-security dilemma: Aligning security needs and removing vulnerabilities. Science and engineering ethics, 20(3), 701-715.

Deibert, R. (2012). Distributed Security as Cyber Strategy: Outlining a Comprehensive Approach for Canada in Cyberspace. Journal of military and strategic studies, 14(2).

ANUNCIADA EN:

Twitter de Xnet -> @X_net_

Telegram de Xnet -> https://t.me/XnetInfo

Newsletter -> https://xnetmails.maadix.org/mailman/postorius/lists/xnet-info.listas.xnet-x.net/

Facebook -> https://www.facebook.com/RedX.Net/

Más información:

• Os presentamos DD: la herramienta para la Digitalización Democrática de la Educación

• No firméis la autorización para utilizar Google Suite en las escuelas

• Listo en abril el prototipo para digitalizar los centros educativos sin usar Google o similares

• El Plan de Digitalización Democrática de la Educación de Xnet tendrá su primer piloto en Barcelona

Últimos posts sobre:

Cultura libre [vídeos y +]

- La prolífica y duradera relación entre aranceles y fanáticos del copyright

- Tecnopolítica y Derechos en la Era Digital – Curso de posgrado universitario dirigido por Simona Levi, Cristina Ribas y David Bondia en la Universidad de Barcelona (Oct.-Dic.)

- Organizamos la Conferencia Europea 4D – Digitalización Democrática y Derechos Digitales

- Presentamos nuevo libro -> Digitalización Democrática – Soberanía Digital para las Personas

- La insostenible tecnofobia de la izquierda + soluciones a la desinformación

Derechos digitales, datos, IA y neutralidad de la Red

- Arnau Monterde, por unas instituciones que digitalicen democráticamente

- Xnet gana la batalla en la protección de datos de millones de autónomos

- La prolífica y duradera relación entre aranceles y fanáticos del copyright

- Xnet realiza la sección española del Informe para la Comisión Europea sobre el Estado de Derecho en la UE de la coalición Liberties

- Lanzamos la Convocatoria 4D, Derechos Digitales desde el Diseño