Fuentes para actualización:

https://www.localizationlab.org/blog/2022/2/27/digital-security-assessment-amp-list-of-localized-tools-in-ukrainian

https://ssd.eff.org/en/module/attending-protest

Todo cuanto se explica en esta guía es para proteger la inviolabilidad de nuestras comunicaciones, nuestro derecho a la privacidad y la libertad de opinión política, de expresión y de acceso a la información, todos ellos derechos fundamentales legalmente reconocidos desde hace siglos.

Es importante que no se instauren doctrinas jurídicas que culpen las herramientas de los delitos. Las herramientas son neutrales. Hacer uso de una particular herramienta nunca puede ser indicio de delito de por sí. Solo es el uso que se hace de las mismas que puede ser considerado delictivo.

En la era post revelación de Snowden, muchas instituciones, entre las que se encuentra la ONU y la UE, recuerdan que el único modo que tenemos las personas para protegernos de la vigilancia masiva es a través del uso de herramientas autónomas de protección de nuestras comunicaciones.

[European Parliament Science and Technology Options Assessment (STOA) on Mass Surveillance: “El cifrado es la única opción en manos de la población para defenderse contra la vigilancia masiva” – http://www.europarl.europa.eu/stoa/webdav/site/cms/shared/0_home/STOA Study Mass Surveillance Part 1.pdf]

Guía de indicaciones para preservar los derechos fundamentales en Internet

- Bloqueo arbitrario de sitios web y aplicaciones

- Cifrado de dispositivos móviles

- Alojamiento: privacidad y seguridad

- Mensajería, VOIP, email e intercambio de archivos de forma privada y segura

- Bloqueo de aplicaciones de mensajería

- Apagón de Internet

- Más

[La intención de este manual es que sea mejorado colectivamente; si tienes alguna corrección escribe a: info[at]xnet-x.net /Clave pública PGP]

# Bloqueo arbitrario de sitios web y aplicaciones

Los bloqueos arbitrarios en Internet ocurren principalmente – aunque no solo – cuando un gobierno intencionalmente interrumpe el acceso a sitios web, a aplicaciones móviles o servicios de comunicación electrónica para censurar o controlar lo que la gente dice o hace.

El acceso a Internet es esencial para el ejercicio de nuestras libertades y debe ser considerado en si mismo un derecho fundamental [#KeepItOn]. Bloquear parcial o totalmente el acceso a Internet es una práctica común en países con regímenes autoritarios, por ejemplo, para evitar el acceso a determinados tipos de contenidos (contrarios al régimen, LGTBI, etc.) y ejercer control sobre la conversación y el flujo de información.

Cómo acceder a sitios webs censurados o bloqueados arbitrariamente en una conexión/localización concreta: Tor y VPN

Tanto la red Tor como una VPN permiten acceder a webs y aplicaciones que han sido bloqueadas de manera abusiva en una región o país, navegando por Internet como si se estuviera haciendo desde otra localización geográfica.

Por ejemplo, si un país bloquea el acceso a Twitter, a través la red Tor o una VPN las personas pueden acceder a la red social como si su conexión saliera desde otro punto o país donde no se den estas restricciones arbitrarias a la libertad de expresión y de acceso a la información. Además de esto, la navegación en ambos casos es cifrada – como en un «sobre cerrado», de modo que solo puede ser leída por el emisor y el receptor.

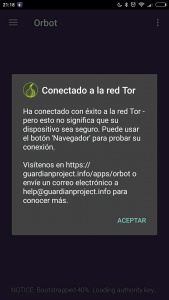

Tor en Android: Orbot

Cómo descargar y usar Orbot:

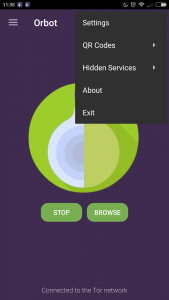

- Abre e inicia Orbot

- Te has conectado a la red Tor

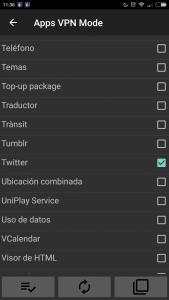

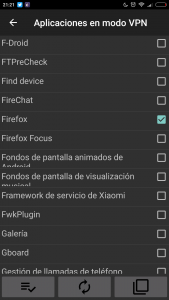

- Haz click en «Apps en modo VPN». No es necesario que instales Orfox, puedes usar tu navegador usual.

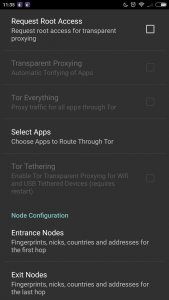

- Selecciona las Apps a las que no puedes acceder por el bloqueo

- Puedes seleccionar también tu navegador, otras apps, o todo (aumenta el consumo de batería)

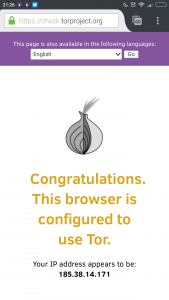

- Comprueba que puedes acceder a la App bloquead con Orbot. Si lo has activado también para tu navegador, comprobar que funciona aquí

- Para añadir más Apps a Orbot ve a configuración

- y ahí ‘Seleccionar Apps’

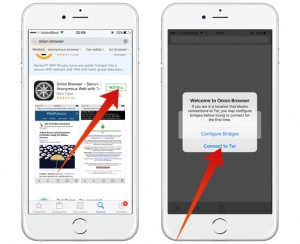

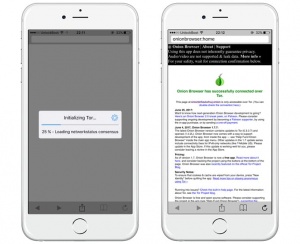

Tor en iPhone: Onion Browser

Para iPhone no existe una aplicación que permita utilizar la red Tor para cualquier aplicación instalada en el dispositivo. No obstante, con el navegador Onion Browser se puede acceder a sitios web y a la versión web de aplicaciones bloqueadas arbitrariamente.

- Descarga Onion Browser para iPhone; ábrelo y selecciona ‘conectarse a Tor’

- Desde aquí podrás acceder a webs bloqueadas y a la versión web de apps bloqueadas

Tor en PC: Navegador Tor

Descargar el navegador Tor para PC (Linux / MacOS / Windows).

Vídeo: Cómo usar Tor en PCs creado para el lanzamiento de la Bústia Ética de l’Ajuntament de Barcelona (CAT):

VPN

Una VPN (Virtual Private Network) te permite crear una red local virtual. Esto permite que antes de salir al Internet abierto, tus datos viajen por una conexión cifrada, una especie de túnel, y se conecten a la red global desde otra localización.

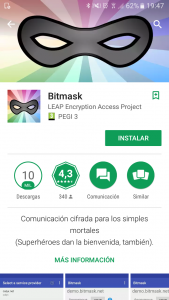

La aplicación más fácil y rápida de instalar para activar una conexión VPN es Bitmask, que además es gratuita. De momento solo está disponible para móviles Android y PCs Linux aunque su versión para MacOs iPhone está a punto de ser publicada y más adelante también su versión Windows. Sin embargo, existen muchos servicios de pago muy económicos que ofrecen conexión VPN para todo tipo de dispositivos, por ejemplo ProtonVPN que ofrece también una versión limitada de prueba – véase más abajo indicaciones para utilizar servicios de Internet que garanticen la preservación de la privacidad e información.

Es aconsejable disponer de ambas opciones Tor y VPN. Así, en caso de que se bloqueara el tráfico a través de Tor, se puede usar la VPN, y viceversa.

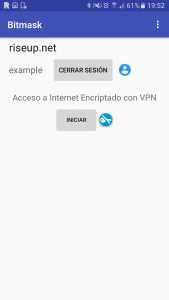

- Descarga e instala Bitmask

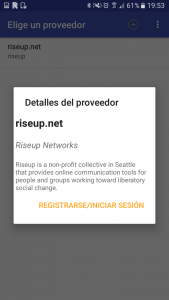

- Ábrelo. Selecciona un proveedor. Cualquiera de los 3 funciona

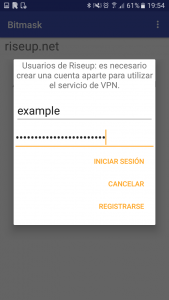

- Regístrate (o inicia sesión)

- Elige un nombre de usuario y password

- Tras loguearte, inicia Bitmask

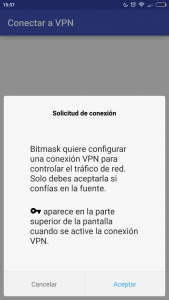

- Acepta la conexión a través de VPN

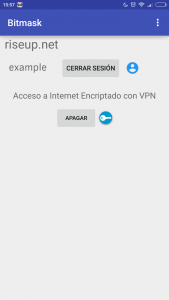

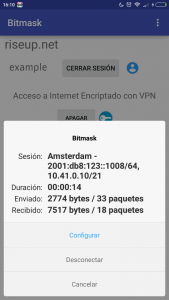

- Verás un icono en la barra superior indicando que estás conectado

- Despliega el menú superior de notificaciones para comprobar el estado de Bitmask o apagarlo

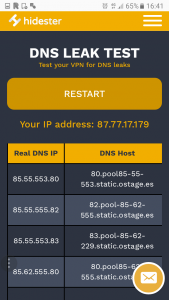

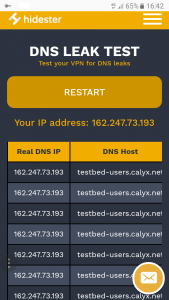

Para la correcta configuración de la conexión VPN, sin la cual no solo no podras superar el bloqueo sino que dejas al descubierto tus datos de conexión, es importante asegurar que no estamos sufriendo lo que es conocido como ‘Fuga de DNS’. En la página DNS Leak test se explica y se lleva a cabo el test para comprobarlo y como solucionarlo.

- Visita la página DNS Leak test

- Realiza un test sin la VPN conectada. Fíjate en los datos.

- Conecta la VPN y realiza otro test. Si los datos son los mismos sufres DNS leak. En la misma página se explica como solucionarlo.

# Cifrado de dispositivos móviles

Cifrar los dispositivos, sobretodo los teléfonos móviles, es esencial para mantener la privacidad de los datos personales en caso de que se pierda o sea sustraído. Por ello, la mayoría de smartphones llevan de serie herramientas instaladas que permiten, en unos cuantos pasos simples, cifrar todo el dispositivo y se recomienda hacerlo proteger la privacidad de los datos, cuentas, contactos e información del usuario.

Cifrado de dispositivo móvil: ejemplo con Android

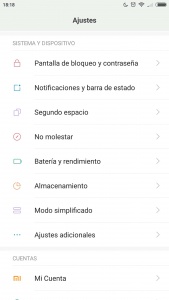

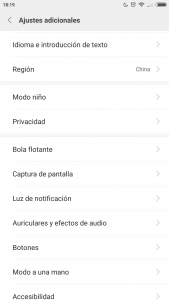

- La opción de cifrado de dispositivo se encuentra en ‘Ajustes’ -> ‘Ajustes adicionales’

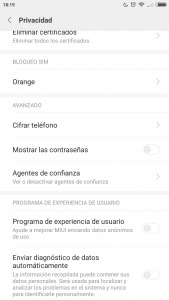

- ‘Privacidad’

- ‘Cifrado de dispositivo’

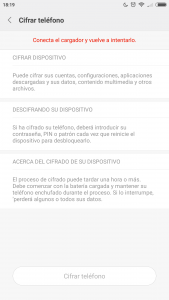

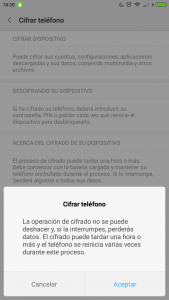

- Para poder cifrar el dispositivo necesitas tener la batería cargada y además estar enchufado

- Ya cargado y conectado puedes cifrar. El proceso es largo y si se interrumpe podrías perder datos, por ello es recomendable hacer un backup previo.

Cifrado de móviles iPhone.

En geneal, como buena práctica, no se debe almacenar información innecesaria en los dispositivos, borra periódicamente. Aunque estés seguro que todo lo que tienes es absolutamente legal, recuerda que no eres tú, sino el poder el que decide que es legal y que no es legal, y lo que hoy es legal podría no serlo mañana en el caso de que un régimen se vuelva autoritario. Eliminar y vaciar la papelera no es suficiente, hay que utilizar herramientas específicas que sobrescriben los datos varias veces. Más información y herramientas para hacerlo aquí (se descubrió una puerta trasera en CCleaner para windows que ya ha sido parcheada, descarga siempre la última versión).

Recuerda también crear y mantener contraseñas seguras, únicas y fuertes. Algunos consejos de como hacerlo aquí (nota: el desbloqueo por patrón es siempre mucho más débil que una contraseña alfanumérica).

Nota para el Estado español: En caso de que las fuerzas de seguridad requisen el dispositivo de alguien en calidad de investigado, esa persona tiene derecho a no revelar sus claves de cifrado, PIN, patrón de desbloqueo, contraseña o similares, dentro del derecho a no declarar contra uno mismo (Ley de Enjuiciamiento Criminal Art. 118 h y Art. 588 septies b 2; explicado en este documento a la Secretaría de Estado de Unión Europea).

# Alojamiento: privacidad y seguridad

La censura a sitios web por parte de un gobierno autoritario puede darse a otro nivel más profundo cuando en lugar de bloquear el acceso a la web a través de la red, se cierra la página ya sea interviniendo en los servidores o requisando el dominio. En este caso herramientas como Tor o una VPN no podrán ser de ninguna ayuda.

Para prevenir esta situación (o crear un mirror – copia de la misma web – en un alojamiento seguro si la web ya ha sido censurada), los ciudadanos que viven en estados autoritarios no deben alojar sus contenidos en un servidor dentro del territorio de su país. Es necesario buscar y escoger países donde el marco legal ofrezca garantías fuertes respecto a la libertad de expresión e información donde situar el hosting.

Tampoco deben registrar el dominio de su sitio web susceptible a ser censurado con Top Level Domains propios del país. Es más fácil para un gobierno intervenir en su TLD que en otros como .net, .eu o .is. Recientemente hemos vivido un desproporcionado ejemplo de ello, sin precedentes en la Unión Europea, aquí en Estado español con el TLD .cat:

- Fundación Puntcat denuncia al ICANN la desproporcionada acción de las cortes asaltando su sede

- Internet Society statement on Internet blocking measures in Catalonia, Spain

Finalmente para proteger su privacidad y seguridad (para evitar spam, correos no deseados u otro tipo de acoso), deben optar por adquirir su dominio en servicios de registro que ofrezcan garantías fuertes de seguridad jurídica, por ejemplo Njalla.

Muchos registradores de dominios ofrecen la posibilidad de no publicar los datos del propietario y de gestionar ellos mismos las solicitudes que reciba, sean ellas peticiones de contacto de compradores, de particulares o de autoridades e instituciones. Este tipo de servicio es conocido como whois privado.

Se puede comprender la importancia de este requisito entrando por ejemplo en https://whois.icann.org/ o en https://www.nic.es/sgnd/dominio/publicInformacionDominios.action (para dominios terminadas en .es) y buscando una web cualquiera.

Aparecerá un fichero en el que salen todos los datos. Si la persona propietaria del sitio web no ha utilizado un proveedor que se encargue de proteger su privacidad, se verá publicada – y cualquier persona desde donde sea podrá verlo – esta información:

Name: NOMBRE Y APELLIDO (nótese que dar información inexacta o desactualizada es penado)

Organization: NOMBRE DE LA ORGANIZACIÓN, si la hay

Street: DIRECCIÓN (nótese que dar información inexacta o desactualizada es penado)

City: CIUDAD

State: ESTADO

Postal Code: CÓDIGO POSTAL

Phone: NÚMERO DE TELÉFONO COMPLETO (nótese que dar información inexacta o desactualizada es penado)

Email: EMAIL

Si el propietario ha tomado la medida funcional y habitual de que las peticiones sean gestionadas por el proveedor (ha optado por activar el servicio de whois privado) , los datos remiten al proveedor del servicio. El proveedor se encargará de comunicar al propietario si alguien le ha buscado o requerido por esa vía. Es importante que en el contrato el proveedor te asegure de los plazos en los que te comunica la información. Los proveedores más éticos y respetuosos de los derechos de sus usuarios suelen ofrecer unos plazos entre el requerimiento y la comunicación de tus datos a quienes los requieren si tú no has contestado.

No todos los dominios lo consienten ya que no todos los dominios son gestionados del mismo modo. Los dominios genéricos, los .com, .net, .biz, .org, etc… están gestionados por la ICANN – la Corporación de Internet para la Asignación de Nombres y Números, máximo organismo de la gobernanza de Internet, y es esta organización la que permite el uso de que los dominios puedan recurrir a la protección de Whois. Los dominios .es en cambio, están gestionados por Red.es y en estos dominios no se permite el poder ocultar los datos del registro de los usuarios que quieren adquirir de un dominio .es.

Los dominios .cat, gestionados por la Fundació puntCAT, tampoco ofrecen privacidad total de la identidad.

# Mensajería, VOIP, email e intercambio de archivos de forma privada y segura

La vigilancia masiva de lo que hacemos y decimos en Internet (y en todas las comunicaciones electrónicas) por parte de los gobiernos es una evidencia a partir de las revelaciones de Snowden. A continuación unos consejos para ayudar a defender la privacidad frente a estas prácticas mediante herramientas de cifrado.

Mensajería

Para proteger la privacidad de tus comunicaciones utiliza siempre aplicaciones de mensajería que dispongan de cifrado punta a punta por defecto. Recomendamos para ello el uso de Wire (descargar e instalar Wire para teléfonos Android o iPhone; PCs Linux, MacOS o Windows; o en naegador web), app de mensajería cifrada punta a punta cuyo uso es fácil e intuitivo. Es posible crear una cuenta en Wire sin necesidad de asociarla al teléfono móvil. Para hacerlo es necesario crear primero la cuenta en Wire desde el PC, proceso que no requiere el número de teléfono móvil, y luego instalar la app Wire en el dispositivo móvil y logearte en esa cuenta. Por esta y otras características Wire encabeza esta lista de aplicaciones recomendadas.

Otra alternativa segura es Signal (Android| iPhone), app de mensajería cifrada punta a punta recomendada por el mismo Snowden.

Entre otras aplicaciones populares de mensajería, también Whatsapp ha integrado el cifrado punta a punta en todas sus comunicaciones por defecto (a pesar de ello, Facebook ya ha compartido datos de sus usuarios entre Whatsapp y la red social, por ello Signal sigue siendo mejor opción). Telegram, dispone de opción de cifrado pero no está activa por defecto.

Es importante notar que aunque sean cifradas punta a punta, excepto en el caso de Wire si se ha creado una cuenta desde el PC como explicamos, las aplicaciones anteriores están asociadas al número de móvil del usuario. Así pues, aunque la comunicación sea cifrada (una tercera persona no puede ver el contenido) no es anónima y se conoce la identidad del emisor y receptor así como las horas y tiempos de conexión y geolocalización.

Video llamadas – VOIP

Se pueden realizar llamadas y video llamadas a través de Internet cifradas con Signal (y Whatsapp) a un contacto. MeetJitsi permite hacer videollamadas cifradas en grupo así como también Wire. Las llamadas y videollamadas a través de Skype, Hangouts u otras no protegen suficientemente la privacidad de tus comunicaciones.

Correo electrónico cifrado

En el caso del correo electrónico, es importante saber que todo email enviado y recibido puede ser leído (y de hecho es procesado) por los proovedores de servicio mail. Algunos de ellos, cuando requeridos por las autoridades, tienen escaso cuidado cuanto a la privacidad y seguridad jurídica de sus clientes/usuarios. Desaconsejamos en general el uso de servicios como gmail, yahoo, hotmail, etc. En todo caso, se ha de saber que enviar email sin cifrado es casi como enviar correo en sobre abierto. Una buena alternativa a estos servicios es Protonmail, que aplica automáticamente cifrado punta a punta a todos los correos electrónicos. Como resultado, los correos electrónicos cifrados no se pueden compartir con terceros. La versión gratuita tiene 2 GB de almacenamiento.

Sea cual sea el servidor de correo es possible proteger el derecho al secreto de la comunicación empleando el cifrado mediante PGP. Esto te permite proteger la privacidad de las comunicaciones y de los archivos enviados a través de correo electrónico. En esta guía de Security in a Box se explica como usar email con PGP en Linux | MacOS | Windows.

Nuevamente en este caso, la comunicación es cifrada en cuanto a contenido, pero no anónima.

¿Qué significa? Significa que aunque no indiquemos nuestro nombre, utilicemos una cuenta de correo electrónico en la que no aparece nuestra identidad o uno de usar y tirar, toda comunicación electrónica deja un rastro, la llamada dirección IP, que es una dirección única asignada a cada dispositivo en la red y que indica desde donde se ha efectuado una comunicación. Además el remitente , destinatario, y asunto del mensaje así como otros «metadatos» del correo no son cifrados e indican quien lo recibe, cuando y otros datos. Por esto, el único anonimato real posible para transferencia de archivos e información solo puede conseguirse a través de la red Tor, porque esta comunicación no se realiza de punto A a punto B sino que la conexión pasa por varios nodos intermedios dentro de la red Tor de los cuales ningún punto conoce a la vez el origen y destino. Evidentemente, acceder a nuestra cuenta ordinaria de gmail o cualquier red social a través de la red Tor desvela la identidad a pesar de ocultar la dirección IP.

OnionShare es una herramienta de código abierto que permite compartir de forma segura y anónima ficheros de cualquier tamaño. Funciona creando una URL temporal que apunta al archivo y que sólo es accesible a través de Tor. Aprende cómo funciona y cómo utilizarlo en la wiki.

Otro ejemplo sobre como entregar información de forma anónima y segura es el Buzón de Xnet para denuncia de corrupción, basado en Globaleaks y accesible a través de Tor.

# Bloqueo de aplicaciones de mensajería

Alternativas para comunicación privada y pública en caso de que se bloqueen las aplicaciones de mensajería tipo Signal o Whatsapp, y redes sociales. Como prevención ante posibles bloqueos u otras prácticas represivas siempre es aconsejable diversificar y disponer de varias aplicaciones alternativas.

FireChat: para Android y iPhone

FireChat permite es una aplicación de mensajería que permite la comunicación entre dispositivos y la publicación en foros públicos entre dispositivos cercanos a través de mesh-networks.

- Salas públicas: tipo #SalaPublica1, son chats abiertos en los que todos los mensajes llegan a todos los participantes del chat. Todos los mensajes son públicos y no cifrados. Los mismos creadores de FireChat recomiendan no usar datos personales y tener precaución con la información personal que se comparte en los chats públicos.

- Mensajes privados: Los mensajes privados son cifrados y solo pueden ser vistos por el emisor y los receptores, que pueden ser uno o varios.

Esta es la aplicación que usaron los manifestantes de la revolución de los paraguas amarillos en Hong Kong cuando se bloquearon sus comunicaciones.

Descargar FireChat para Android o iPhone: https://www.opengarden.com/firechat.html

Cómo usar FireChat: https://www.opengarden.com/how-to.html

# Apagón de Internet

En el caso extremo de apagón en el que se corte totalmente la conexión a Internet, como pasa en situaciones de gran represión, existen aplicaciones que permiten la comunicación entre dispositivos móviles aún sin conexión.

Briar: para Android

Briar es una aplicación de mensajería de código abierto diseñada para activistas, periodistas y cualquier otra persona que necesite una forma segura, fácil y robusta de comunicarse. A diferencia de las herramientas de mensajería tradicionales como correo electrónico, Twitter o Telegram, Briar no se basa en un servidor central: los mensajes se sincronizan directamente vía p2p entre los dispositivos de los usuarios.

Si Internet está caído, Briar puede sincronizar los mensajes vía Bluetooth o Wi-Fi, manteniendo el flujo de información en caso de crisis. Los dispositivos tienen que poder conectar entre ellos por lo que la distancia máxima en el caso de Bluetooth es 70 metros aprox. o algo más en el caso del Wi-Fi dependiendo del alcance de este. En el caso de grupos o foros la sincronización p2p puede tener mayor alcance cuanto mayor el grupo.

Con conexión a Internet, Briar se sincroiniza a través de la red Tor, protegiendo a los usuarios de vigilancia.

Descarga Briar: https://briarproject.org/download.html

Manual de uso de Briar: https://briarproject.org/manual/

# Más

Cómo se borran los metadatos de un documento: https://xnet-x.net/como-se-borran-los-metadatos-de-un-documento/

Esta guía recoge una serie de indicaciones básicas para preservar tus derechos en Internet. Para mayor seguridad y privacidad en Internet consulta Security in a Box https://securityinabox.org/es.

El manual «Zen y el arte de que la tecnología trabaje para ti» para leer mas acerca de la creación y gestión de identidades en linea así como acerca de la construcción y mantenimiento de espacios seguros en linea y en la vida física: https://ttc.io/zen

MyShadow (Mi Sombra Digital) para leer y aprender acerca de herramientas y metodologías para entender y modificar tu sombra digital: https://myshadow.org/es

Finalmente en cuanto a logística básica, se recomienda salir de casa siempre con los dispositivos cargados y a poder ser con baterías externas para mayor autonomía.

Foto de portada de la campaña KeepItOn de Accessnow.

Últimos posts sobre:

Derechos digitales, datos, IA y neutralidad de la Red

- Arnau Monterde, por unas instituciones que digitalicen democráticamente

- Xnet gana la batalla en la protección de datos de millones de autónomos

- La prolífica y duradera relación entre aranceles y fanáticos del copyright

- Xnet realiza la sección española del Informe para la Comisión Europea sobre el Estado de Derecho en la UE de la coalición Liberties

- Lanzamos la Convocatoria 4D, Derechos Digitales desde el Diseño