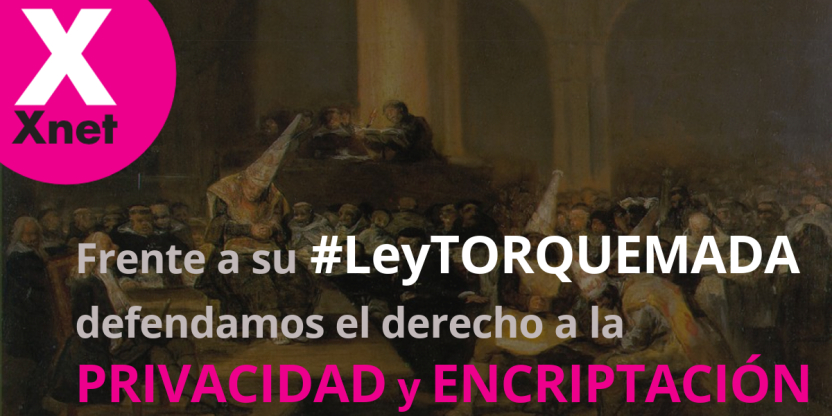

El pasado 1 de octubre se aprobó el Proyecto de Ley Orgánica de modificación de la Ley de Enjuiciamiento Criminal para el fortalecimiento de las garantías procesales y la regulación de las medidas de investigación tecnológica.

Esta reforma incluye nuevas disposiciones legales que, por su redacción genérica, crean un espacio de arbitrariedad en su aplicación, amenazando la privacidad y las libertades de los ciudadanos.

Este artículo, en su redacción inicial, preveía que la inserción del software se podía llevar a cabo sin orden judicial.

Finalmente se incluyó la obligación de una autorización del juez como elemento necesario para poder proceder. Aun así nos encontramos frente a la enésima criminalización de internet ya que no se hace ninguna diferenciación entre gravedad de delitos, y se abre el paso a la aplicación de medidas excepcionales para actividades realizadas en entorno digital como si fueran a priori y per sé equiparables al terrorismo, a la pedofilia y no pudieran ser por lo contrario relacionadas con actividades como la opinión, la circulación de información y conocimiento, o la filtración de documentos, u otras acciones que hagamos en red.

Los términos en los que se puede llevar a cabo una intrusión de este tipo deberían estar reglamentados hasta el último detalle, y no lo están.

Otro punto de la ley establece que:

Se contempla la imagen de agentes infiltrados, que tendrán cierta autonomía para actuar en redes, chats u otros medios de comunicación, y de alguna manera podrían incitar al delito, práctica que que en el estado español está prohibida.

Además ¿Qué se entiende por archivos ilícitos?

No se dan detalles sobre el software, que sin embargo debería ser auditado y/o homologado para prevenir posibles excesos policiales.

Estamos otra vez frente a un ejemplo de cómo en internet se aplica un estado de excepción, como si no fuera parte del mundo real y en el que las libertades civiles caen en suspenso.

A nivel procesal se tratan delitos menores de la misma manera que los delitos de terrorismo, cosa impensable en el mundo analógico.

Tanto la definición de delito, como la de ‘software espía’ o «archivos ilícitos» son tan amplias que dejan un espacio de arbitraje demasiado peligroso en la aplicación de la ley;

Pensemos en el caso de Hacking Team, Según algunos medios, el software intrusivo que esta empresa comercializaba, permitía entre otras cosas, cargar en el dispositivo de la víctima material comprometedor que podía usarse para desacreditarle o manipular la investigación.

Pero ¿qué es realmente un software espía y como puede ser introducido en un dispositivo?

Los software espía (también conocidos como troyanos) se introducen en los ordenadores a través de otros programas aparentemente inocuos que pero, una vez ejecutados, pueden permitir control remoto desde otros ordenadores.

No suelen realizar acciones destructivas, lo que hace más difícil detectarlos.

Pueden estar escondidos tanto en aplicaciones como archivos o enlaces.

Un troyano puede, entre otras cosas, registrar la actividad de tu teclado, grabar audio de tus llamadas telefónicas o de Skype, activar la cámara de tu dispositivo, acceder a tus contactos y documentos, y hasta romper tus claves de cifrado accediendo así a todos aquellos contenidos que crees ‘seguros’ por estar encriptados…

O incluso podría ser la introducción de un rootkit que permite convertir el sistema operativo en ‘no fiable’, ocultando procesos en curso, listados de archivos y aplicaciones. Puede resultar imposible identificarlos y eliminarlos.

Después de las revelaciones de Snowden, conocemos aun más la tentación de los gobiernos por vigilar y controlar a los ciudadanos, y sabemos cómo esta tentación supera con creces el peligro que suponemos las personas.

Así se van introduciendo leyes como ésta. Con la excusa de la lucha contra el

terrorismo se abarcan y regulan una cantidad de otros delitos genéricos que, con toda intención, no se enuncian claramente, convirtiendo la ley en antidemocrática.

Por esto debemos oponernos y defendernos.

¿Cómo podemos reducir estos riesgos?

Partimos del supuesto que lograr la seguridad de un sistema al 100% es prácticamente imposible, sin embargo podemos y debemos reforzar la seguridad de nuestras comunicaciones y de nuestros dispositivos, para reducir los riesgos.

- Usa software de código abierto: las comunidades de desarrolladores de software libre son muy rápidas aplicando los cambios necesarios en caso de problemas de seguridad en su software. Además, siendo el código de estos programas disponible para ser leído y analizado, toda la comunidad los puede auditar, haciendo más fácil detectar vulnerabilidades.

- Instala programas directamente desde las fuentes de quienes los han desarrollado, evitando abrir archivos o enlaces que te llegan de fuentes que no conoces.

- Chequea tus descargas utilizando Virus Total.

- Mantén tu sistema operativo y tus aplicaciones actualizadas a la últimas versiones: el software espía, o malware, aprovecha bugs (vulnerabilidades) en el software para lograr introducirse en los sistemas. Los desarrolladores aplican parches de seguridad al software, a medida que estos bugs vienen descubiertos, por lo que es importante tener siempre la última versión de software disponible.

- Siempre usa passwords fuertes y nunca el mismo password para diferentes cuentas o servicios.

- Mantén tu conexión a Internet lo más segura posible: usa passwords fuertes para proteger la red wi-fi de tu casa y cambia el password de administración del modem que te ha proporcionado tu ISP. Cada modelo tiene sus credenciales de acceso. Con una búsqueda indicando tu modelo, puedes encontrar los pasos a seguir.

Otras precauciones de nivel un poco más alto (quizás necesites consultar algún tutorial o algún amigo geek para implementarlas):

- Flash está lleno de puertas traseras. Periódicamente se descubren fallos en la seguridad de este software, en concreto se han desvelado 4 graves en los últimos cuatro meses.

Tanto es así que navegadores como Firefox por ejemplo, ya lo tienen desactivado por defecto.

Aconsejamos activarlo solo en casos concretos, cuando lo necesites. Aquí puedes encontrar instrucciones para los principales navegadores: Cómo y por qué debes eliminar Flash de tu navegador web - Usa la configuración idónea para tu sistema. Para instalar software se requieren privilegios de administrador. Separa la cuenta de usuario (que no tendrá privilegios para instalar programas) de la de Administrador y usa esta última solo cuando sea estrictamente necesario y no para tareas cotidianas como navegar por internet, enviar mails, etc.

En linux puedes eliminar tu usuario de los archivos de sudoers, si tu distribución lo tiene activo por defecto, y administrar el sistema con el user. - Para navegar lo ideal es usar una VPN, que te permite navegar a través de un canal cifrado y seguro, protegiendo tus comunicaciones de los ojos de observadores indeseados.

Si te conectas desde una wi-fi pública (café internet, aeropuerto, etc.) la VPN debería ser un requisito imprescindible. - Antes de instalar un software haz todas las comprobaciones disponibles: compara el hash del archivo descargado con el que aparece en la web de descarga.

Otra manera de instalar malware es a través de un acceso directo a tu dispositivo, por ejemplo con un usb o disco externo, por lo que vigila tu ordenador, móvil, tablet etc. No lo dejes en manos de desconocidos o fuera de tu control físico.

Y por último, los dispositivos móviles no son seguros. Hay algún antivirus y alguna precaución que puedes adoptar, pero es muy difícil llegar a condiciones mínimas de seguridad con móviles y tablets. En general, no los consideres nunca seguros.

Herramientas para defender tu derecho a la Privacidad y a la Encriptación

Los riesgos para los derechos fundamentales de privacidad y libertad de expresión de los ciudadanos que suponen las prácticas abusivas de vigilancia de empresas privadas y/o gobiernos están actualmente siendo debatidos en la Unión Europea y a nivel internacional.

Como ciudadanos, tenemos derecho a protegernos de prácticas como estas. Nuestros datos personales y nuestras comunicaciones son parte de nuestra vida privada, y como tal deben ser tratados.

Documentos oficiales de la Unión Europea y de las Naciones unidas reconocen la encriptación punta a punta como la única opción en manos de la población para defenderse contra la vigilancia masiva. Así mismo, los informes hacen hincapié en la necesidad de fomentar políticas que prohíban las prácticas que pretendan limitar el uso de o debilitar técnicamente la encriptación.

Hemos resumido los contenidos de ambos documentos (en inglés) y ponemos a disposición los documentos íntegros para que puedan ser usados como herramienta y base para defender y exigir nuestro derecho a la privacidad y a la encriptación:

https://xnet-x.net/derecho-privacidad-encriptacion/